Bom, primeiro devemos conhecer a historia, desde Janeiro de 2022 o CAE esta em Disponibilidade Geral como parte do portifólio geral de Azure AD Zero Trust Session.

Temos então um ano que o CAE esta liberado, mas, aparentemente ele passou desapercebido e pouco utilizam ou conhecem essa tecnologia para ambiente de nuvem da Microsoft.

O CAE introduz a aplicação em tempo real de eventos e políticas do ciclo de vida da conta, incluindo:

- Revogação de conta

- Desativação/exclusão de conta

- Mudança de senha

- Mudança de local do usuário

- Aumento do risco do usuário

Hoje vamos estudar os efeitos dessas configurações no dia a dia das organizações!

Entendendo o processo de Autenticação do Azure AD

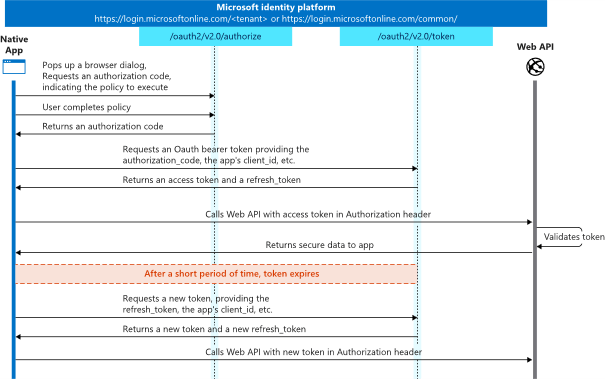

O Azure AD utiliza o OAuth 2.0 como um de seus protocolos de autenticação, o OAuth que significa Open Authorization e é um dos padrões usados para autenticar usuários e aplicativos no Azure AD.

O tipo de concessão de código de autorização OAuth 2.0, ou fluxo de código de autenticação , permite que um aplicativo cliente obtenha acesso autorizado a recursos protegidos, como APIs da web. O fluxo de código de autenticação requer um agente de usuário que ofereça suporte ao redirecionamento do servidor de autorização (a plataforma de identidade da Microsoft) de volta ao seu aplicativo. Por exemplo, um navegador da web, desktop ou aplicativo móvel operado por um usuário para entrar em seu aplicativo e acessar seus dados.

O OUth 2.0 e detalhada na rfc6749 e aqui vamos explorar alguns pontos para entendermos melhor como a autenticação do Azure AD funciona.

Os aplicativos que usam o fluxo de código de autorização OAuth 2.0 adquirem um access_token para incluir em solicitações de recursos protegidos pela plataforma de identidade da Microsoft (normalmente APIs). Os aplicativos também podem solicitar novos tokens de ID e acesso para entidades previamente autenticadas usando um mecanismo de atualização.

O diagrama acima mostra uma visualização de alto nível do fluxo de autenticação.

Existem uma serie de analise que podemos fazer com o protocolo, estudar os acces_token, authorization_code, e tantos outros é importante, mas, vamos parar por aqui.

Durante o processe de autenticação o dispositivo recebe uma atualização e um token de acesso, o token de acesso é compartilhado em cada solicitação e é usado para autenticar o usuário no servidor.

No token temos as informações do usuário, Nome de usuário, Informações dos dispositivos e por padrão sua permissão tem duração de 60 minutos, mas, nós não logamos a cada 60 minutos e isso acontece por que os aplicativos usam o token de atualização junto com um token de acesso válido para gerar novamente um novo token de acesso.

Quanto tempo dura um token? O que isso impacta no meu ambiente?

Essas duas perguntas acima são de fato bem pertinentes, e vamos respondê-las.

O tempo de vida de um token de acesso significa que um usuário pode consumir recursos por uma hora sem que o aplicativo precise entrar em contato com o Azure AD. Portanto, se um administrador bloquear a conta de um usuário ou atualizar sua localização (o que pode fazer com que uma política de acesso condicional os bloqueie), pode levar até uma hora para que o Azure AD bloqueie a conta do usuário.

Isso é trágico a depender da situação, o bloqueio imediato é muito importante para a proteção da organização.

Existem várias técnicas para evitar que algum usuário conecte no ambiente de nuvem do Microsoft 365, em uma outra postagem vamos abordar esse assunto mais detalhadamente.

Como funciona a Avaliação de Acesso Contínuo?

A avaliação de acesso contínuo resolve o problema, pois permite uma conversa entre o Azure AD e os aplicativos cliente, assim, se um aplicativo detectar alguma anomalia, classificar algum risco de acesso, ele pode notificar o Azure AD e o token possivelmente vai falhar, como se fosse uma revogação do acesso.

O Contrário também é possível, se o Azure AD identificar uma alteração, por exemplo, desativação de uma conta, ele enviará uma mensagem ao aplicativo para invalidar o token, com isso é necessário reautenticar no Azure AD o que pode resultar em bloqueio da conta do usuário.

Quais os contêineres do M365 que podem utilizar esse recurso?

Atualmente o suporte para cargas trabalho é limitado ao Microsoft Teams, Sharepoint e Exchange Online.

Quando se fala de cliente o CAE está disponível para o Outlook, desktop e clientes, e aos aplicativos WEB do Microsoft 365.

Contudo temos a falta de suporte a aplicativos importantes, como por exemplo ao cliente de sincronização do OneDrive, é necessário cuidado na hora de utilizar o recurso.

Como habilitar o CAE?

Ficou curioso com a novidade? Não é novidade! O CAE já está disponível em todos os tenants desde o ano passado, mais precisamente desde Janeiro de 2022.

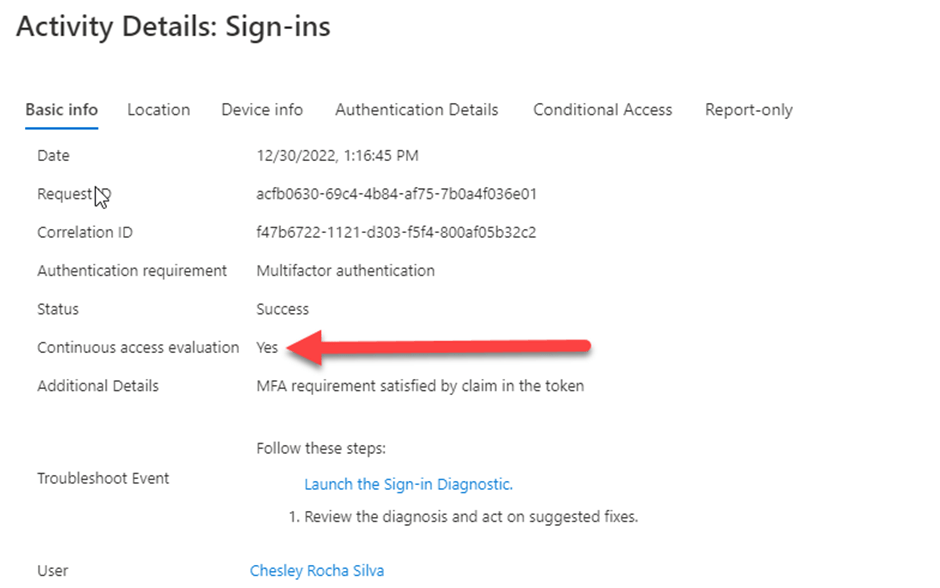

Os administradores podem ver os detalhes das entradas que usam a avaliação de acesso contínuo aplicando um filtro de (Is CAE Token = Yes) no portal de administração do Azure AD . A Figura abaixo mostra os detalhes de uma sessão habilitada para CAE.

O CAE no Acesso Condicional

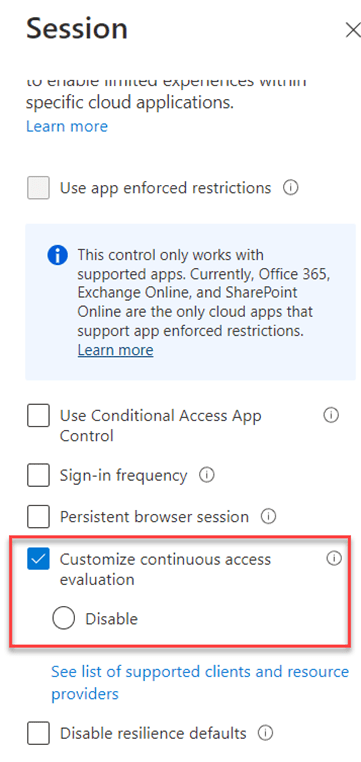

Como você pode ver na captura de tela, você pode selecionar “Personalizar avaliação de acesso contínuo” e, uma vez selecionado, você tem uma opção. 1) Desativar.

“Desativar” funciona corretamente quando “Todos os aplicativos de nuvem” é selecionado e nenhuma condição foi escolhida. Portanto, se você deseja desabilitar a avaliação de acesso contínuo, deve criar explicitamente uma política de acesso condicional direcionada a todos os aplicativos de nuvem, sem nenhuma condição, para que você possa desativá-la apenas para cada sessão que passa pelo acesso condicional do Azure AD.

Conclusão

Existe por parte da Microsoft um grande investimento em segurança, e todos os anos temos novos recursos sendo implementados ou melhorados.

Embora não seja necessário se preocupar com o CAE, pois não há muito o que configurar, você ainda deve saber como funciona o processo subjacente.

Entender como os tokens de acesso funcionam, juntamente com sua importância em permitir o acesso do usuário aos aplicativos, ajudará você a gerenciar melhor o Azure AD.

Pode ser que o CAE possa não ser um recurso muito perceptível, ele pode beneficiar imensamente a postura de segurança do ambiente de sua organização.