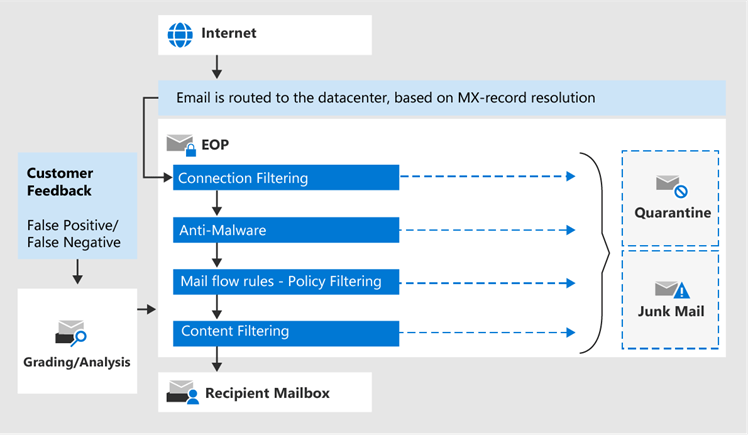

Os locatários do Microsoft 365 que têm caixas de correio hospedadas no Exchange Online contam com o serviço Exchange

Online Protection (EOP) para rotear emails de entrada e saída. Mas, além de rotear e-mails, o EOP também é fundamental

para proteger as organizações contra phishing, spoofing, spam e malware.

O EOP fornece segurança de e-mail por meio de uma combinação de técnicas, incluindo reputação de IP e remetente, heurística, filtragem de spam, filtragem de malware,aprendizado de máquina e filtragem para phishing e spoofing.

Juntos, o EOP e o Microsoft Defender para Office 365 fornecem uma solução completa para proteger os usuários contra ameaças cibernéticas originadas em email. Embora a maior parte deste módulo se concentre nos benefícios e na implementação do Microsoft 365 ATP, faz sentido começar analisando os recursos do EOP.

Disponivel em todas as licenças o EOP é um amigo para quem tem caixa de e-mail hospedada no Exchange Online e para os administradores que buscam a excelência em proteger seus usuários, agora, revisaremos como o email flui pelo EOP e as tecnologias que ele usa para bloquear spam, email em massa e malware antes de chegar às caixas de correio dos usuários.

Também discutiremos como o EOP protege as organizações contra phishing e spoofing, incluindo técnicas que os administradores podem implementar para fornecer proteção adicional

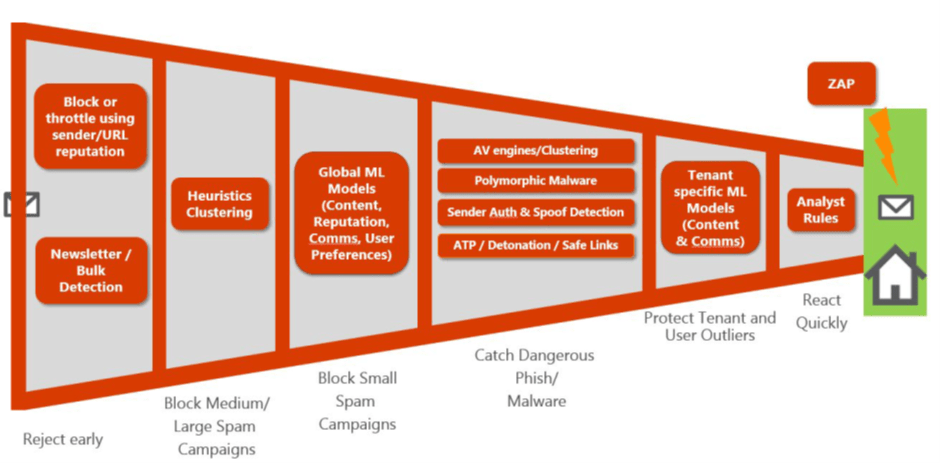

O pipeline antimalware no Microsoft 365

É necessário que as organizações configurem o fluxo de mensagens para que ele passe pelo EOP e para isso é necessário configurar as seguintes entradas no DNS Externo:

● O registro MX garante que o email enviado para o domínio do locatário chegue às caixas de correio hospedadas no Exchange Online por meio do serviço EOP.

● O registro Sender Protection Framework (SPF) é um tipo especial de registro TXT no DNS que identifica um host como um remetente válido para seu domínio.

A proteção é escalonável, isso por que antes da entrada do e-mail no ambiente do Microsoft 365 as técnicas utilizadas para verificar reputação do remetente, analise do IP de envio é capaz de deter mais de 80% dos malwares comuns, assim, sem precisar fazer nenhum configuração adicional.

Mas ainda temos aqueles anexos maliciosos ou mensagens que são modificadas com várias variantes e podem passar por esse primeiro crivo.

Após isso é feito a verificação em arquivos individuais, também chamado de bloqueio de reputação, nessa técnica e analisado o anexo com base em análises anteriores realizadas em todo o Microsoft 365. Em seguida, ele verifica se há arquivos específicos – ou partes de arquivos – que foram identificados anteriormente como maliciosos que parecem corresponder a algo em uma mensagem recebida.

Esta análise inclui:

● Verificação de anomalias, como alterações na memória, no registro ou na criptografia do disco rígido.

● Verificação de alterações no tráfego de rede, como conexões com servidores de comando e controle do hacker.

● Identificar quando o malware tenta ofuscar a si mesmo ou usar técnicas de evasão.

Depois que esses sinais são coletados, os resultados são executados por meio de um modelo de aprendizado de máquina (ML) e um conjunto de regras estáticas para determinar se o arquivo é simplesmente suspeito ou realmente malicioso.

Se o Microsoft Defender para Office 365 estiver habilitado no locatário, o Defender para Office 365 estende a proteção do EOP verificando emails que passaram pelos filtros e técnicas descritos acima.

O recurso Anexos Seguros do Microsoft Defender para Office 365 verifica todos os anexos de arquivo – sejam eles suspeitos ou não – para proteger contra malware que não possui uma assinatura AV conhecida.

Os anexos são abertos no mesmo ambiente de sandboxing usado pelo EOP e analisados quanto a alterações comportamentais – novamente, alterações no registro, memória e assim por diante.

Após a conclusão do processo de anexos seguros, o corpo real da mensagem – incluindo os cabeçalhos da mensagem – é executado pelos filtros antispam, phishing e falsificação do EOP.

Se houver alguma URL inserida no corpo da mensagem e o Defender for Office 365 estiver habilitado no locatário, o recurso de links seguros do Defender for Office 365 verificará o link em uma lista de URLs mal-intencionados conhecidos que é atualizado aproximadamente a cada 20 minutos.

Por fim, a Microsoft também está envolvida com uma equipe de analistas de segurança, ou caçadores cibernéticos, que podem identificar novas campanhas de ameaças e implementar rapidamente regras para proteger ainda mais a rede Microsoft 365 contra ataques cibernéticos.

O pipeline antimalware que é composto por EOP e Microsoft Defender para Office 365 fornece proteção contra todos os tipos de spam e ameaças avançadas usando uma abordagem de defesa profunda em várias camadas para resolver a segurança de email.

O Pepiline

- Rejeitar na borda

Enquanto o Microsoft 365 processa bilhões de mensagens de e-mail todos os dias, menos da metade desse volume está realmente relacionado ao core business dos usuários. Dada essa enxurrada de lixo eletrônico, é desejável rejeitar o máximo possível antes mesmo de entrar na rede do Office 365. A Microsoft usa várias tecnologias para fazer isso, incluindo IP e reputação de domínio (possibilitada pelo aproveitamento de listas de terceiros), bem como heurísticas de entrega, ou padrões, que são analisados ao longo do tempo. Essa proteção é aprimorada ainda mais pelo aprendizado de máquina (ML), que analisa os endereços IP de origem para identificar e aprender com comportamentos suspeitos.

- Pegar malware

Depois que o e-mail passa pela borda da rede, o EOP o verifica em busca de malware conhecido baseado em assinatura usando vários mecanismos antivírus. Essa etapa sozinha captura a grande maioria dos malwares comuns que entram na rede do Office 365.

Após a verificação, o serviço bloqueia ainda mais malware por meio de agrupamento heurístico e detonação. Durante esta fase, o EOP é capaz de identificar e-mails suspeitos simplesmente analisando os padrões de entrega. Quando um email com um anexo é considerado potencialmente malicioso, o EOP envia uma amostra de um cluster para um ambiente de sandbox onde o anexo é aberto e analisado. Esta análise verifica coisas como:

- Alterações na memória, no registro ou na criptografia do disco rígido

- Alterações no tráfego de rede, como conexões com os servidores de comando e controle de um hacker

- Técnicas de ofuscação ou evasão que são indicativas de intenção maliciosa

O EOP coleta esses sinais e executa os resultados por meio de um modelo de ML e um conjunto de regras estáticas para determinar se o arquivo é realmente malicioso ou simplesmente suspeito. Se for considerado malicioso, o EOP consome e propaga a reputação para que os locatários em toda a rede do Office 365 possam ser protegidos desse ataque.

A proteção avançada contra ameaças do Office 365 estende a proteção principal fornecida pelo EOP. Quando ativado em um locatário, os anexos seguros do ATP conduzem a detonação em área restrita de anexos de e-mail para proteger as organizações contra ataques de dia zero ou malware sem uma assinatura AV conhecida. Os anexos são detonados no mesmo ambiente e analisados para as mesmas mudanças comportamentais mencionadas acima.

Embora os locatários sem ATP sejam mais vulneráveis a ameaças direcionadas avançadas, como ataques de dia zero, eles ainda se beneficiam indiretamente da integração entre ATP e EOP, pois o EOP aprende com as detonações que o ATP realiza. Ou seja, o EOP é capaz de bloquear malware verificando arquivos específicos – ou partes de arquivos – que foram previamente identificados como maliciosos por varreduras ATP realizadas em outros locatários no Office 365. Essa integração é chamada de bloqueio de reputação. Da mesma forma, se um administrador habilitou o ATP em seu locatário e os anexos seguros detectam posteriormente uma nova campanha de malware, esses resultados são replicados automaticamente para datacenters em todo o mundo, onde são consumidos pelo EOP para proteger todos os outros locatários.

- Capturar spam vazado

A próxima etapa do pipeline antimalware do Office 365 é filtrar o spam que passou pelas primeiras linhas de defesa. O EOP tem uma política anti-spam padrão habilitada automaticamente para cada locatário. Os administradores podem modificar a política padrão ou criar políticas personalizadas para aplicar diferentes níveis de agressividade de filtragem para melhor atender às necessidades de sua organização. Técnicas adicionais usadas para bloquear spam incluem filtragem de conteúdo, aprendizado de máquina para identificar comportamentos suspeitos de endereços IP de origem e agrupamento de impressão digital do corpo da mensagem. O clustering de impressão digital corporal é uma técnica na qual você obtém uma “impressão digital” de uma grande campanha de spam e usa essa assinatura para rejeitar emails que correspondam à impressão digital em todos os locatários do EOP.

- Capturar phishing e e-mails falsificados

Em seguida, os filtros de phishing e falsificação verificam o corpo real da mensagem, incluindo corpo do texto, URLs incorporados e cabeçalhos de mensagem.

O Microsoft 365 possui proteção anti-spoofing integrada projetada para detectar casos legítimos de spoofing ( por exemplo ) enquanto protege sua organização dos casos ilegítimos. No entanto, às vezes o serviço não tem inteligência ou histórico suficientes para fazer essa determinação. Para aprimorar essa proteção, o Microsoft 365 também utiliza técnicas de autenticação do remetente, como SPF , DKIM e DMARC . Esses recursos são habilitados por padrão para todos os clientes EOP.

Se o Defender estiver ativado no locatário, o recurso de links seguros do ATP fornece proteção de tempo de clique contra URLs maliciosos no corpo da mensagem – incluindo aqueles usados em campanhas de phishing. E como o malware capturado por anexos seguros, a detecção de links maliciosos expande a detecção de reputação de URL do EOP, beneficiando milhões de outros locatários na rede global do Office 365.

O recurso de inteligência de falsificação no centro de conformidade e segurança do Office 365 fornece informações sobre remetentes que estão falsificando seu domínio. Os detalhes fornecidos incluem os nomes dos usuários que foram falsificados, o número de mensagens falsificadas, o número de reclamações do usuário final e a opção de permitir ou bloquear a falsificação do remetente.

- Reagir rapidamente

A Microsoft emprega uma equipe de analistas de segurança, ou caçadores cibernéticos, para auxiliar na identificação de novos malwares e campanhas de phishing. À medida que surgem novas campanhas, a Microsoft pode usar seus insights para implementar rapidamente regras de transporte para proteger o ecossistema do Office 365 contra ataques.

Proteção pós-entrega

Embora o Office 365 atualize suas assinaturas AS/AV diariamente, os usuários ainda podem receber mensagens maliciosas em suas caixas de entrada. Isso pode ocorrer se a verificação diária não detectar uma nova campanha de spam ou malware.

Zero-hour auto purge (ZAP) é um recurso do EOP que detecta mensagens com spam ou malware que já foram entregues nas caixas de entrada dos usuários e as move para a pasta Lixo eletrônico (desde que as mensagens não sejam lidas).

Como funciona o ZAP

O Office 365 atualiza as assinaturas de spam e malware em tempo real diariamente. No entanto, os usuários ainda podem receber mensagens maliciosas por vários motivos, inclusive se o conteúdo for armado após ser entregue aos usuários.

O ZAP resolve esse problema monitorando continuamente as atualizações das assinaturas de spam e malware do Office 365.

O ZAP pode localizar e remover mensagens que já estão na caixa de correio de um usuário.

A ação ZAP é perfeita para o usuário; eles não são notificados se uma mensagem for detectada e movida.

ZAP de malware

Por mensagens lidas ou não lidas que contêm malware após a entrega, o ZAP coloca em quarentena a mensagem que contém o anexo de malware. Somente administradores podem visualizar e gerenciar mensagens de malware da quarentena.

O Malware ZAP é habilitado por padrão nas políticas antimalware.

Phish ZAP

Por mensagens lidas ou não lidas que são identificados como phishing após a entrega, o resultado do ZAP depende da ação configurada para um veredito de filtragem de e-mail de phishing na política antispam aplicável. As ações de veredicto de

filtragem disponíveis para phishing e seus possíveis resultados ZAP são descritos na lista a seguir:

● Adicionar X-Header, prefixar a linha de assunto com texto: ZAP não realiza nenhuma ação na mensagem.

● Mover mensagem para lixo eletrônico: ZAP move a mensagem para a pasta Lixo Eletrônico, desde que a regra de lixo eletrônico esteja habilitada na caixa de correio (é habilitada por padrão).

● Redirecionar mensagem para endereço de e-mail, Excluir mensagem, Mensagem de quarentena: ZAP coloca a mensagem em quarentena.

Somente administradores podem visualizar e gerenciar mensagens de phishing em quarentena.

Por padrão, o phish ZAP é habilitado nas políticas antispam e a ação padrão para o veredito de filtragem de e-mail de phishing é Mensagem de quarentena, o que significa que o phish ZAP coloca a mensagem em quarentena por padrão.

ZAP de spam

Por Mensagens não lidasque são identificados como spam após a entrega, o resultado do ZAP depende da ação configurada para o veredito de filtragem de spam na política antispam aplicável. As ações de veredicto de filtragem

disponíveis para spam e seus possíveis resultados ZAP são descritos na lista a seguir:

● Adicionar X-Header, prefixar a linha de assunto com texto: ZAP não realiza nenhuma ação na mensagem.

● Mover mensagem para lixo eletrônico: ZAP move a mensagem para a pasta Lixo Eletrônico, desde que a regra de lixo

eletrônico esteja habilitada na caixa de correio (é habilitada por padrão).

● Redirecionar mensagem para endereço de e-mail, Excluir mensagem, Mensagem de quarentena: ZAP coloca a mensagem em quarentena. Os usuários finais podem visualizar e gerenciar suas próprias mensagens de spam em quarentena.

Por padrão, o ZAP de spam está habilitado nas políticas antispam e a ação padrão para o veredito de filtragem de spam é Mover mensagem para a pasta Lixo Eletrônico, o que significa que o ZAP de spam move as mensagens não lidas para a pasta Lixo Eletrônico por padrão.

Como ver se o ZAP moveu uma mensagem

Para determinar se o ZAP moveu sua mensagem, você pode usar o Relatório de status de proteção contra ameaças ou Threat Explorer (e detecções em tempo real). Observe que, como uma ação do sistema, o ZAP não é registrado nos logs de auditoria da caixa de correio do Exchange.

Conclusão

Por hoje ficamos por aqui, nas próximas postagens vamos colocar a mão na massa e demonstrar como configurar o ambiente com os recursos disponíveis nas licenças mais básicas e nas licenças mais avançadas pensando em correio.