A vulnerabilidade de escalonamento de privilégios críticos do Microsoft Outlook é uma falha de segurança que permite que um invasor ganhe acesso a privilégios elevados em um sistema comprometido. Essa vulnerabilidade, com atribuição oficial de CVE-2023-23397, foi divulgada pela Microsoft como parte de sua atualização de segurança de março de 2023.

O ataque é classificado como “Baixo” em termos de complexidade, o que significa que não há necessidade de interação do usuário. Um invasor pode explorar a vulnerabilidade enviando um e-mail ou mensagem especialmente criados para a vítima. Embora a Microsoft tenha relatado que ataques limitados foram observados, espera-se que os agentes de ameaças aumentem seu uso à medida que novos PoCs (provas de conceito) são lançados e tornados públicos.

É importante notar que apenas as versões do Outlook baseadas no Windows são afetadas por essa vulnerabilidade. As versões que não são do Windows, como macOS, iOS, Android e as versões baseadas na Web, não são afetadas.

É altamente recomendável que os usuários do Outlook baseados no Windows atualizem suas versões para a mais recente disponível, a fim de evitar a exploração desta vulnerabilidade.

Mitigações, proteção e detecção contra exploração

É importante que os usuários do Outlook baseados no Windows apliquem o patch fornecido pela Microsoft para corrigir a vulnerabilidade de escalonamento de privilégios críticos do Outlook o mais rápido possível. Além disso, os administradores devem considerar cuidadosamente as atenuações adicionais descritas pela Microsoft em seu boletim de segurança e implementá-las com base na análise adequada de risco/recompensa.

A desativação do serviço WebClient pode ser uma opção para algumas organizações, mas observe que isso bloqueará todas as conexões WebDAV, incluindo a intranet. Adicionar usuários ao Grupo de Segurança Usuários Protegidos pode impedir o uso do NTLM como um mecanismo de autenticação, mas isso pode afetar aplicativos que dependem de NTLM em seu ambiente. Bloquear a saída TCP 445/SMB da sua rede pode impedir o envio de mensagens de autenticação NTLM para compartilhamentos de arquivos remotos, mas é importante garantir que isso não impacte outros aplicativos e serviços necessários em sua rede.

Script CVE-2023-23397

É importante que os administradores utilizem ferramentas de investigação para verificar se a vulnerabilidade CVE-2023-23397 está sendo explorada em sua organização. No entanto, é recomendável que os administradores tomem precauções ao baixar e utilizar scripts de terceiros, especialmente se eles exigirem permissões elevadas no ambiente.

Se os administradores optarem por usar o script CVE-2023-23397.ps1, eles devem fazê-lo com cuidado, seguindo as instruções cuidadosamente e garantindo que o script seja executado em um ambiente de teste antes de ser executado em produção. Além disso, é importante verificar se o script foi desenvolvido por uma fonte confiável e devidamente verificado antes de usá-lo em um ambiente de produção.

Lembre-se de que a melhor prática é sempre aplicar as correções e patches fornecidos pelos fornecedores, em vez de confiar em ferramentas de terceiros, especialmente quando se trata de vulnerabilidades críticas.

É importante ressaltar que, antes de executar qualquer script ou fazer qualquer modificação em um ambiente de produção, os administradores devem testá-lo em um ambiente de teste para garantir que não haja impacto negativo em outros aplicativos ou sistemas. Além disso, os administradores devem garantir que todos os backups estejam atualizados antes de executar qualquer script ou atualização crítica. Sempre siga as práticas recomendadas de segurança cibernética e esteja ciente dos riscos potenciais envolvidos em qualquer modificação ou ação realizada em um ambiente de produção.

Pré-requisitos para executar o script do Exchange Server (local)

Para utilizar o script em um ambiente local do Exchange Server, é necessário ter uma conta com a função de gerenciamento ApplicationImpersonation. Para isso, é possível criar um novo grupo de funções com as permissões necessárias através do PowerShell em um EMS (Shell de Gerenciamento do Exchange) com privilégios elevados. É importante ressaltar que o script utiliza os Serviços Web do Exchange (EWS) para buscar itens das caixas de correio do usuário, sendo assim, a máquina na qual o script é executado deve ser capaz de fazer chamadas EWS para o servidor Exchange. Para criar o grupo de funções necessário, é possível executar o seguinte comando: New-RoleGroup -Name “CVE-2023-23397-Script” -Roles “ApplicationImpersonation” -Description “Permission to run the CVE-2023-23397 script”. É importante lembrar que essa é uma medida aplicável somente para ambientes locais do Exchange.

abaixo listo as linhas de codigo que podem ser utilizadas:

New-ThrottlingPolicy "CVE-2023-23397-Script" Set-ThrottlingPolicy "CVE-2023-23397-Script" -EWSMaxConcurrency Unlimited -EWSMaxSubscriptions Unlimited -CPAMaxConcurrency Unlimited -EwsCutoffBalance Unlimited -EwsMaxBurst Unlimited -EwsRechargeRate Unlimited Set-Mailbox -Identity "<UserWhoRunsTheScript>" -ThrottlingPolicy "CVE-2023-23397-Script"

Pré-requisitos para executar o script do Exchange Online

Para executar esse script em um ambiente do Exchange Online, você precisa ser membro do Gerenciamento da Organização. O script criará um aplicativo com permissão de acesso total em todas as caixas de correio.

Etapas para baixar Microsoft.Exchange.WebServices.dll:

- Baixe o pacote nuget da NuGet Gallery | Exchange.WebServices.Managed.Api 2.2.1.2

- Altere a extensão do arquivo de .nupkg para .zip

- Descompacte o pacote.

- Use a dll presente no local “\lib\net35” no pacote

- Forneça o caminho para a DLL para o parâmetro DLLPath ao executar o script.

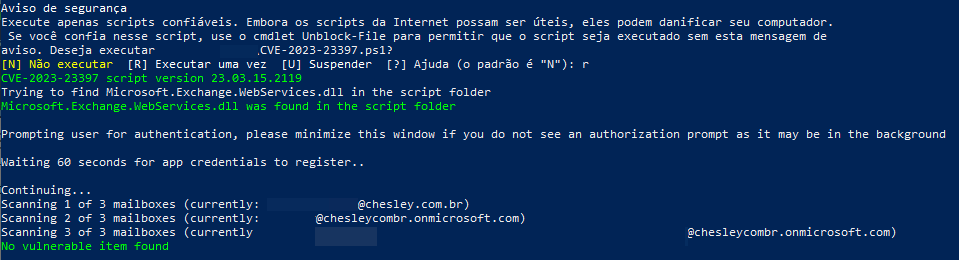

Executando em caixas de correio do Exchange Online

Primeiro, execute o script no modo Auditoria como um administrador com a função Gerenciamento da Organização. Para a varredura de caixas de correio online, o parâmetro Environment deve ser “Online”.

.\CVE-2023-23397.ps1 -CreateAzureApplication

Analise o alerta de segurança e se concordar execute a criação da aplicação

Essa sintaxe executa o script para Auditar todas as caixas de correio no Exchange Online.

Get-Mailbox| .\CVE-2023-23397.ps1 -Environment "Online"

Após a execução é possivel verificar qual caixa possui a vulnerabilidade, no meu caso não tenho nenhuma caixa com a vulnerabilidade, mas, se você tiver será necessário efetuar a limpeza do item.

Conclusão

Em conclusão, a vulnerabilidade CVE-2023-23397 é uma ameaça grave à segurança do Exchange Server que permite que um invasor execute códigos maliciosos em sistemas afetados. É altamente recomendável que os administradores de sistemas e usuários afetados tomem medidas imediatas para proteger seus sistemas, incluindo a instalação de patches de segurança e a aplicação de atenuações recomendadas pela Microsoft. Além disso, o uso de scripts como o CVE-2023-23397.ps1 pode ajudar a detectar e limpar itens mal-intencionados nas caixas de correio do Exchange Server. Como sempre, é importante seguir as melhores práticas de segurança cibernética, como manter sistemas e aplicativos atualizados e implementar medidas de segurança proativas para evitar ataques.

Fonte: