Recentemente, decidi fazer o exame SC-100: Microsoft Cybersecurity Architect Expert, que, se você passar, concede a você a certificação com o mesmo título. Estou feliz em compartilhar que passei no exame.

Nesta postagem, compartilharei alguns detalhes sobre a experiência e links e informações sobre como se preparar para este exame usando apenas recursos gratuitos.

Muitos dos recursos que coletei vêm do Microsoft Learn e do Microsoft Docs, onde há um conjunto incrível de conhecimentos e experiências agrupados em um formato de aprendizado individualizado. Mais informações sobre os caminhos de aprendizagem específicos abaixo.

- Estabeleça suas expectativas

- Guia de estudo

Estabeleça suas expectativas

Para definir o cenário e alinhar as expectativas, quero reservar um momento para compartilhar meus pensamentos sobre este exame.

Este não é um exame de segurança profundo – pelo contrário, é muito amplo e perguntará sobre o conhecimento da pilha de produtos no espaço de segurança do Azure e do Microsoft 365. O exame testa sua capacidade para alguns cenários avançados, mas sem o conhecimento técnico profundo, como comandos específicos ou linhas de código.

Você deve considerar este exame se for um arquiteto de cibersegurança/segurança da Microsoft com experiência em projetar e desenvolver a estratégia de segurança de sua organização. Estudar para isso ajudará a identificar quaisquer lacunas em seu conhecimento que possam ser frutíferas em sua aventura contínua no cenário de segurança em constante mudança.

Pré-requisitos

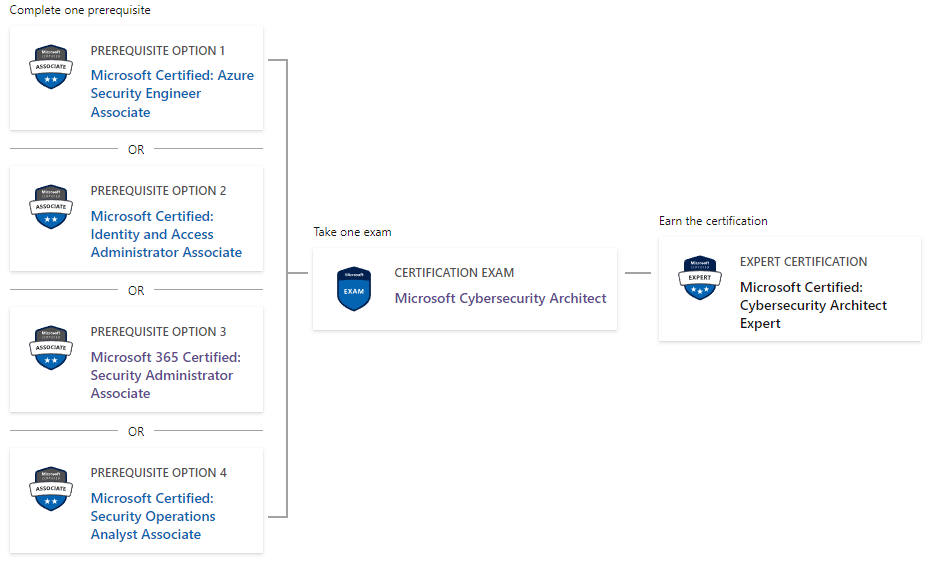

Fazer o exame SC-100 Microsoft Cybersecurity Architect não é o único requisito para se tornar um Microsoft Certified: Cybersecurity Architect Expert. Você também deve passar em um dos exames de pré-requisito, dos quais 4 podem ser escolhidos:

- Microsoft Certified: Security Operations Analyst Associate

- Microsoft Certified: Associado Administrador de Identidade e Acesso

- Microsoft Certified: Azure Security Engineer Associate

- Microsoft Certified: Security Administrator Associate

O caminho para a certificação é assim:

Formato do guia de estudo

As seções abaixo deste guia incluirão documentação de recursos e treinamento gratuito do Microsoft Learn. Cada seção cobre ambos os ângulos, para atender melhor a maneira como você aprende melhor.

Este guia detalhará esses tipos de recursos para cada seção:

- Links de recursos

Microsoft Docs ou Microsoft Learn-modules, outra documentação relevante para SC-100. - Treinamento

Os módulos completos e gratuitos do Microsoft Learn direcionados explicitamente ao SC-100.

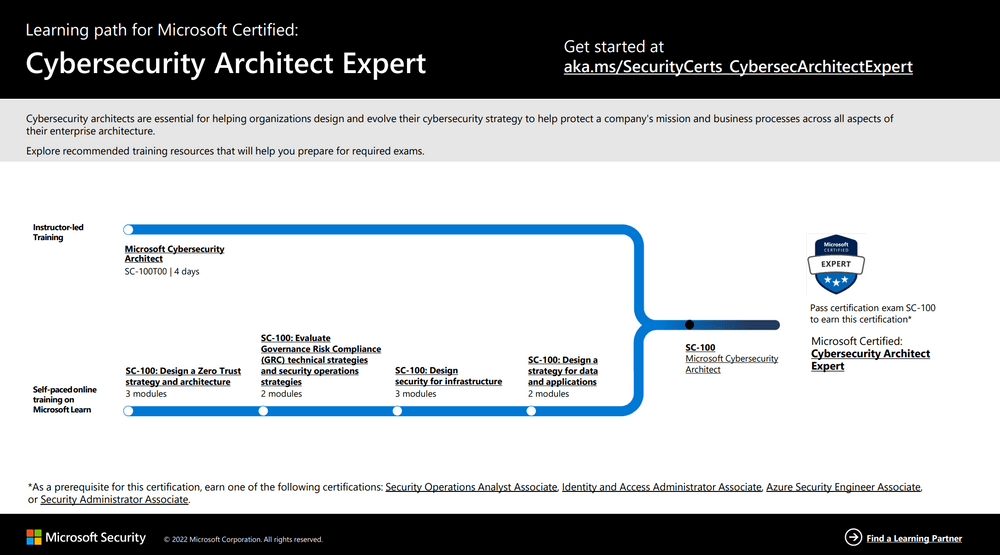

Olhando para o caminho de aprendizado com o Microsoft Learn, há quatro módulos que constroem os preparativos e as bases para passar com sucesso no exame SC-100. Você encontrará links para todos eles no conteúdo abaixo.

Guia de estudo

Eu geralmente digo que há duas maneiras de fazer um exame.

Ou você tem experiência e conhecimento e fará o exame sem preparação, ou quer se preparar lendo ou fazendo algum treinamento nas áreas que o teste cobrirá.

Abaixo estão os links para os recursos e treinamento recomendados para passar no exame SC-100. Se você deseja obter as informações mais recentes sobre o que o exame cobre, baixe o SC-100 Study Guide da Microsoft .

Infelizmente, o guia de estudo oficial não vem com links para recursos relevantes na documentação ou nas plataformas de aprendizado da Microsoft. Portanto, estou adicionando links aos itens abordados para que você possa encontrar mais facilmente os recursos certos na preparação para o exame.

Acompanhe este guia para saber onde você pode obter o melhor material para aprofundar seus preparativos e estudos nesta área. Boa sorte!

Projete uma estratégia e arquitetura Zero Trust (30-35%)

Os links e recursos nesta seção abrangem a maior parte do conteúdo necessário para entender o design de uma estratégia e arquitetura Zero Trust.

Crie uma estratégia e arquitetura de segurança geral

- Identifique os pontos de integração em uma arquitetura usando a Microsoft Cybersecurity Reference Architecture (MCRA)

- Traduzir metas de negócios em requisitos de segurança

- Traduzir requisitos de segurança em capacidades técnicas, incluindo serviços de segurança, produtos de segurança

e processos de segurança - Projetar segurança para uma estratégia de resiliência

- Integre um ambiente híbrido ou multilocatário em uma estratégia de segurança

- Desenvolver uma estratégia técnica e de governança para filtragem e segmentação de tráfego

Projetar uma estratégia de operações de segurança

- Projete uma estratégia de registro e auditoria para dar suporte às operações de segurança

- Desenvolva operações de segurança para dar suporte a um ambiente híbrido ou multinuvem

- Desenhar uma estratégia para SIEM e SOAR

- Avalie os fluxos de trabalho de segurança

- Avalie uma estratégia de operações de segurança para o ciclo de vida do gerenciamento de incidentes

- Avalie uma estratégia de operações de segurança para compartilhar informações técnicas sobre ameaças

Projete uma estratégia de segurança de identidade

Observação: inclui nuvem híbrida e multinuvem

- Projetar uma estratégia para acesso aos recursos da nuvem

- Recomendar uma loja de identidade (locatários, B2B, B2C, híbrido)

- Recomendar uma estratégia de autenticação

- Recomendar uma estratégia de autorização

- Desenhe uma estratégia para acesso condicional

- Projete uma estratégia para atribuição e delegação de funções

(Consulte também: práticas recomendadas para funções do Azure AD ) - Projetar estratégia de segurança para acesso de função privilegiada à infraestrutura, incluindo regras de firewall baseadas em identidade, Azure PIM

- Projetar estratégia de segurança para atividades privilegiadas, incluindoPAM , gerenciamento de direitos ,

administração de locatários na nuvem

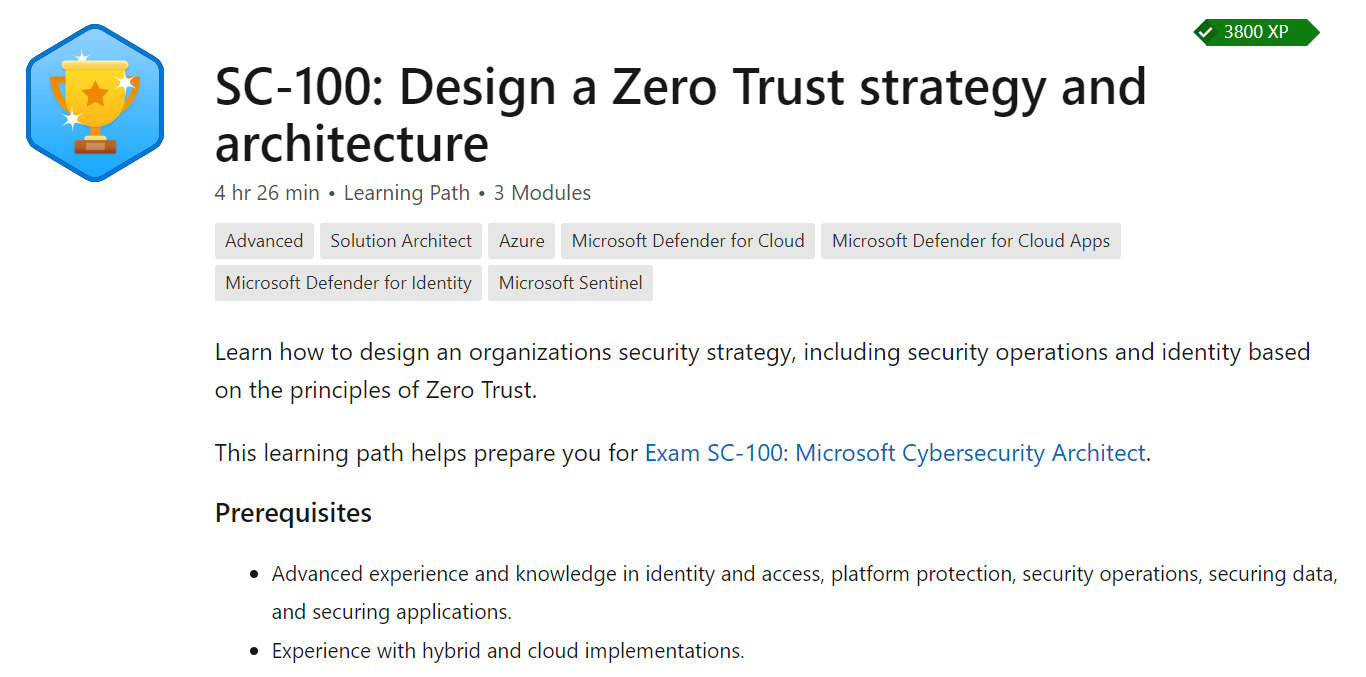

Trajeto de treinamento

Confira este caminho de treinamento e os módulos que o acompanham para acelerar rapidamente neste tópico.

Trajeto de treinamento:

- Caminho de treinamento: Projete uma estratégia e arquitetura Zero Trust

Módulos inclusos:

- Módulo: Construa uma estratégia e arquitetura de segurança geral

- Módulo: Projetar uma estratégia de operações de segurança

- Módulo: Projetar uma estratégia de segurança de identidade

Avalie as estratégias técnicas de Governance Risk Compliance (GRC) e as estratégias de operações de segurança (20–25%)

Documentação

Projete uma estratégia de conformidade regulatória

- Interpretar os requisitos de conformidade e traduzi-los em capacidades técnicas específicas (novas ou existentes)

- Avalie a conformidade da infraestrutura usando o Microsoft Defender for Cloud

- Interprete as pontuações de conformidade e recomende ações para resolver problemas ou melhorar a segurança

- Implementação de design do Azure Policy (Módulo no Microsoft Learn)

- Design para requisitos de residência de dados

- Traduzir requisitos de privacidade em requisitos para soluções de segurança

Avalie a postura de segurança e recomende estratégias técnicas para gerenciar riscos

- Avalie a postura de segurança usando benchmarks (incluindo benchmarks de segurança do Azure, ISO 2701, etc.)

- Avalie a postura de segurança usando o Microsoft Defender for Cloud

- Avalie a postura de segurança usando o Secure Scores

- Avalie a postura de segurança das cargas de trabalho na nuvem

- Segurança de design para uma zona de aterrissagem do Azure

- Interprete a inteligência técnica de ameaças e recomende mitigações de riscos

- Recomendar recursos ou controles de segurança para mitigar os riscos identificados

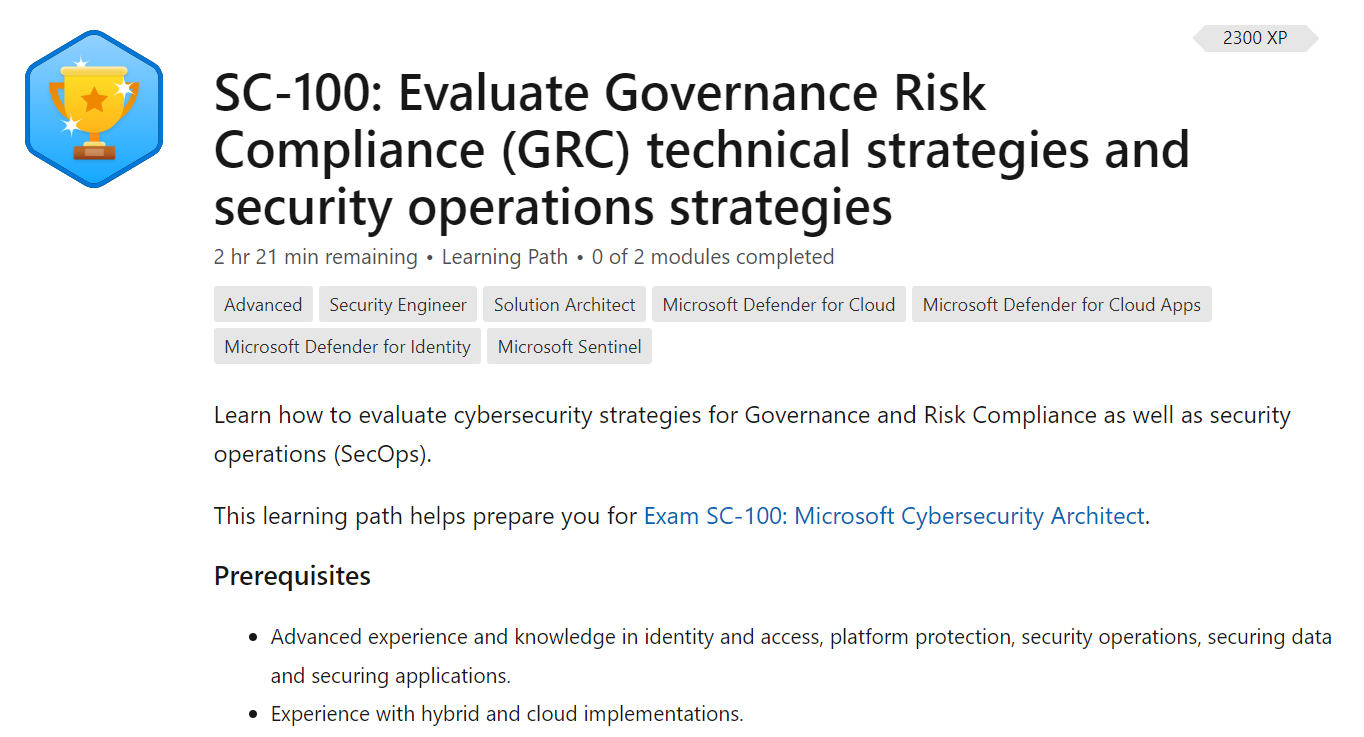

Trajeto de treinamento

Confira este caminho de treinamento e os módulos que o acompanham para acelerar rapidamente neste tópico.

Trajeto de treinamento:

- Plano de treinamento: Avalie as estratégias técnicas de Governance Risk Compliance (GRC) e as estratégias de operações de segurança

Módulos inclusos:

- Módulo: Avalie uma estratégia de conformidade regulatória

- Módulo: Avalie a postura de segurança e recomende estratégias técnicas para gerenciar riscos

Projetar segurança para infraestrutura (20–25%)

Documentação

Projete uma estratégia para proteger os endpoints do servidor e do cliente

NOTA: inclui híbrido e multi-nuvem

- Especifique linhas de base de segurança para endpoints de servidor e cliente

- Especifique os requisitos de segurança para servidores, incluindo várias plataformas e sistemas operacionais (use o Azure Security Benchmark para melhorar seu conhecimento aqui)

- Especifique requisitos de segurança para dispositivos móveis e clientes, incluindo proteção de endpoint, proteção

e configuração - Especificar requisitos para proteger os serviços de domínio do Active Directory

- Projete uma estratégia para gerenciar segredos, chaves e certificados

- Projete uma estratégia para acesso remoto seguro

Projete uma estratégia para proteger os serviços SaaS, PaaS e IaaS

- Especificar linhas de base de segurança para serviços SaaS, PaaS e IaaS

- Especificar requisitos de segurança para cargas de trabalho de IoT

- Especifique requisitos de segurança para cargas de trabalho de dados , incluindo SQL, Banco de Dados SQL do Azure, Azure Synapse e Azure Cosmos DB

- Especifique os requisitos de segurança para cargas de trabalho da Web , incluindo o Serviço de Aplicativo do Azure

- Especifique os requisitos de segurança para cargas de trabalho de armazenamento, incluindo armazenamento do Azure

- Especificar requisitos de segurança para contêineres

- Especificar requisitos de segurança para orquestração de contêineres

Trajeto de treinamento

Confira este caminho de treinamento e os módulos que o acompanham para acelerar rapidamente neste tópico.

Trajeto de treinamento:

- Plano de treinamento: projetar segurança para infraestrutura

Módulos inclusos:

- Módulo: Entenda as melhores práticas de arquitetura e como elas estão mudando com a nuvem

- Módulo: Projetar uma estratégia para proteger endpoints de servidor e cliente

- Módulo: Projete uma estratégia para proteger os serviços PaaS, IaaS e SaaS

Projete uma estratégia para dados e aplicativos (20–25%)

Documentação

Especificar requisitos de segurança para aplicativos

- Especifique as prioridades para atenuar as ameaças aos aplicativos

- Especifique um padrão de segurança para integrar um novo aplicativo

- Especificar uma estratégia de segurança para aplicativos e APIs

Projete uma estratégia para proteger os dados

- Especificar prioridades para mitigar ameaças aos dados

- Projete uma estratégia para identificar e proteger dados confidenciais

- Especifique um padrão de criptografia para dados em repouso e em movimento

Trajeto de treinamento

Confira este caminho de treinamento e os módulos que o acompanham para acelerar rapidamente neste tópico.

Trajeto de treinamento:

- Caminho de treinamento: Projete uma estratégia para dados e aplicativos

Módulos inclusos:

- Módulo: Especificar requisitos de segurança para aplicativos

- Módulo: Projete uma estratégia para proteger dados

Esses são os modulos de estudo, mas nada é melhor que a pratica do dia a dia! os ensinamentos diários fazem toda diferença!

Aguardo vocês nas proximas!