Ao utilizar o Azure e o Microsoft 365, é importante entender os diferentes níveis de acesso e riscos associados aos recursos e identidades na nuvem. Neste artigo, discutiremos três conceitos-chave: Acesso Temporário, High-Risk (alto risco) e Medium-Risk (risco moderado), no contexto do Azure e do Microsoft 365.

Essas informações o ajudarão a tomar medidas adequadas para garantir a segurança dos seus recursos e proteger sua infraestrutura na nuvem.

Na proxima postagem vamos a fundo com as Políticas de acesso baseadas em risco

Sumário

- Acesso Temporário

- Configurando o acesso temporário

- Limitações a serem consideradas:

- High-Risk (Alto risco)

- Medium-Risk (Risco moderado)

- Conclusão

Acesso Temporário

O Acesso Temporário é uma prática recomendada no Azure que envolve fornecer acesso de maneira temporária e controlada a recursos específicos. Isso é útil quando você precisa conceder permissões a um usuário ou aplicativo para realizar uma tarefa específica por um período limitado. O Azure oferece mecanismos flexíveis, como tokens de acesso temporário e identidades gerenciadas, para garantir que o acesso seja concedido apenas pelo tempo necessário, minimizando a exposição a possíveis ameaças de segurança.

Configurando o acesso temporário

- Inicie sessão no portal do Azure com uma conta com permissões de administrador global.

- Procure e selecione Azure Active Directory e, em seguida, selecione Segurança no menu do lado esquerdo.

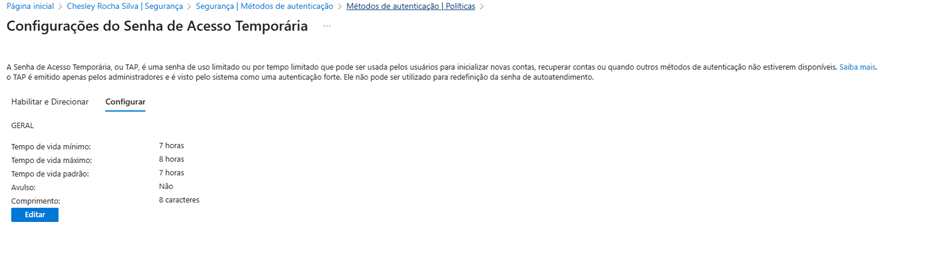

- No cabeçalho do menu Gerir, selecione Políticas de métodos> de autenticação.

- Na lista de métodos de autenticação disponíveis, selecione Passe de Acesso Temporário.

Figura 1 Acesso Temporário

5. Defina Habilitar como Sim para ativar a política. Em seguida, selecione Os utilizadores de destino, sejam grupos ou usuários.

Figura 2 Habilite a Politica

No item de Configurações você pode configurar o acesso tempórario conforme sua organização definir.

Limitações a serem consideradas:

Ao utilizar uma única passagem de acesso temporário para registrar um método sem senha, como FIDO2 ou entrada no telefone, o usuário deve concluir o registro dentro de 10 minutos após utilizar a passagem de acesso temporário. Esta limitação não se aplica a uma aprovação de acesso temporária que pode ser utilizada várias vezes.

Usuários convidados não têm permissão para entrar utilizando uma aprovação de acesso temporária.

Usuários dentro do escopo da política de registro de redefinição de senha de autoatendimento (SSPR) serão obrigados a registrar um dos métodos SSPR após terem entrado utilizando uma aprovação de acesso temporária. Se o usuário utilizar apenas a chave FIDO2, eles devem ser excluídos da política SSPR ou a política de registro SSPR deve ser desativada.

A passagem de acesso temporário não pode ser utilizada com a extensão do servidor de diretivas de rede (NPS) e o adaptador de Serviços de Federação do Active Directory (AD FS).

Quando o SSO contínuo está ativado no locatário, os usuários são solicitados a inserir uma senha. O link “Utilizar sua passagem de acesso temporário” será disponibilizado para que o usuário possa entrar utilizando uma passagem de acesso temporário.

High-Risk (Alto risco)

No Azure e no Microsoft 365, o conceito de High-Risk refere-se a identidades ou recursos que apresentam um risco maior de comprometimento ou atividade maliciosa. Esses podem incluir contas de usuário com privilégios elevados, contas compartilhadas, chaves de acesso privilegiadas ou recursos críticos para o funcionamento de um sistema. É fundamental aplicar medidas de segurança adicionais, como autenticação multifator, monitoramento proativo e restrições de acesso, a fim de mitigar os riscos associados a essas entidades de alto risco.

Medium-Risk (Risco moderado)

No contexto do Azure e do Microsoft 365, o Medium-Risk refere-se a identidades ou recursos que apresentam um risco moderado de comprometimento ou atividade maliciosa. Isso pode incluir contas de usuário padrão com acesso a recursos menos críticos ou recursos que possuem políticas de segurança menos restritivas. Embora o risco possa ser menor do que no caso de High-Risk, ainda é importante implementar práticas de segurança adequadas, como senhas fortes, controle de acesso baseado em função (RBAC) e monitoramento de atividades, para evitar possíveis ataques.

Conclusão

Compreender e aplicar corretamente os conceitos de Acesso Temporário, High-Risk e Medium-Risk no Azure é essencial para manter a segurança da sua infraestrutura na nuvem. Ao implementar práticas de segurança adequadas, como restrições de acesso, monitoramento proativo e autenticação multifator, você pode mitigar riscos e proteger seus recursos contra ameaças potenciais. Esteja sempre atento aos recursos de segurança oferecidos pela plataforma Azure e mantenha-se atualizado sobre as melhores práticas recomendadas pela Microsoft e pela comunidade de segurança cibernetica.

Em nossa proxima postagem vamos trabalhar com as Políticas de acesso baseadas em risco! aguardo vocês!