Ao utilizar o Microsoft Defender for Identity, a identificação do evento 8004 é um importante indicador de um possível ataque conhecido como “Pass-the-Hash” (PTH). Nesse tipo de ataque, um invasor obtém as credenciais de um usuário em um sistema comprometido e, em seguida, utiliza essas credenciais para acessar outros sistemas na rede sem a necessidade de conhecer a senha real do usuário.

O evento 8004 é gerado quando ocorre uma tentativa de autenticação bem-sucedida usando um ticket Kerberos furtado, normalmente obtido por meio de ataques de captura de tráfego ou exploração de vulnerabilidades em sistemas comprometidos. O invasor utiliza o ticket roubado para autenticar-se em outros sistemas sem ser detectado, aumentando sua capacidade de movimentação lateral e acesso privilegiado dentro da rede.

Ao detectar o evento 8004, o Microsoft Defender for Identity pode acionar alertas e fornecer informações adicionais para a equipe de segurança cibernética. Essas informações podem incluir detalhes sobre o usuário, o sistema de origem e outros eventos relacionados que possam ajudar na investigação do incidente.

É crucial que os especialistas em segurança cibernética estejam atentos a esse tipo de evento e respondam prontamente a ele. As medidas de resposta podem incluir a análise forense do sistema comprometido, a remoção de privilégios indevidos, a redefinição de senhas comprometidas e a implementação de medidas adicionais de segurança, como autenticação multifator e monitoramento de atividades de usuário privilegiado.

A detecção precoce do evento 8004 pelo Microsoft Defender for Identity permite uma resposta rápida e eficaz a ataques de Pass-the-Hash, ajudando a limitar o impacto dessas ações maliciosas e a proteger a integridade e a segurança da rede.

Coletando os Logs do Evento 8004

Para configurar adequadamente as políticas de segurança relacionadas ao tráfego NTLM em um ambiente de Domínio no Windows Server, siga estas etapas:

- Abra o Group Policy Management (Gerenciamento de Política de Grupo) e navegue até a política “Default Domain Controllers Policy”.

- Vá para “Políticas locais” e selecione “Opções de segurança”.

- Em “Opções de segurança”, configure as políticas de segurança especificadas da seguinte forma:

- “Segurança de rede: Restringir NTLM: Tráfego NTLM de saída para servidores remotos”: Defina o valor para “Auditar tudo”.

- “Segurança de rede: Restringir NTLM: Autenticação NTLM de auditoria neste domínio”: Habilite essa opção para todos os usuários.

- “Segurança de rede: Restringir NTLM: Auditar tráfego NTLM de entrada”: Habilite a auditoria para todas as contas.

- Por exemplo, para configurar o tráfego NTLM de saída para servidores remotos, em “Opções de segurança”, clique duas vezes em “Segurança de rede: Restringir NTLM: Tráfego NTLM de saída para servidores remotos” e selecione “Auditar tudo”.

Essas configurações permitem uma auditoria detalhada do tráfego NTLM em seu ambiente de Domínio. Ao definir a opção “Auditar tudo” para o tráfego NTLM de saída, você estará registrando eventos relacionados a esse tipo de tráfego para servidores remotos. A habilitação da opção “Autenticação NTLM de auditoria neste domínio” para todos os usuários garante a auditoria adequada da autenticação NTLM no domínio. E a habilitação da auditoria para todas as contas no “Tráfego NTLM de entrada” permitirá a captura de eventos relacionados ao tráfego NTLM recebido de outras contas.

Essas configurações proporcionam maior visibilidade e controle sobre o tráfego NTLM em seu ambiente de Domínio, permitindo a identificação de possíveis atividades suspeitas ou ataques relacionados ao NTLM.

Configurando Auditoria de Objetos

Para habilitar a coleta de eventos de 4662, é necessário configurar a auditoria de objetos nos objetos de usuário, grupo e computador. A seguir, descrevo os passos técnicos para habilitar a auditoria em todos os usuários, grupos e computadores no domínio do Active Directory:

- Abra o console “Usuários e Computadores do Active Directory”.

- Selecione o domínio específico no qual você deseja habilitar a auditoria.

- No menu “Exibir”, selecione “Recursos avançados”.

- Clique com o botão direito do mouse no domínio e escolha “Propriedades”.

Vá para a guia Segurança e selecione Avançado .

Em Configurações avançadas de segurança , escolha a guia Auditoria . Selecione Adicionar .

Escolha Selecionar um principal

Em Digite o nome do objeto a ser selecionado , digite Todos . Em seguida, selecione Verificar nomes e selecione OK .

Em seguida, você retornará à entrada de auditoria . Faça as seguintes seleções:

- Em Tipo, selecione Sucesso .

- Aplica -se a selecionar objetos de usuário descendente.

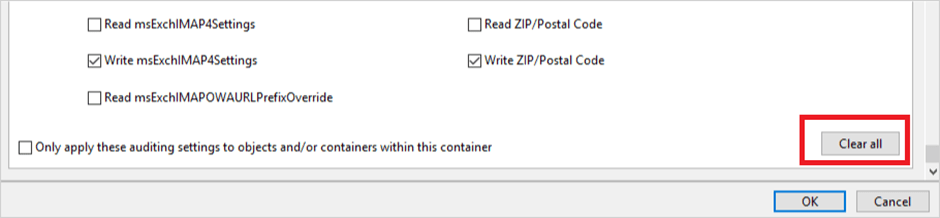

- Em Permissões , role para baixo e selecione o botão Limpar tudo .

Através dessas etapas, você terá acesso às configurações de propriedades do domínio no Active Directory, onde poderá habilitar a auditoria de objetos para todos os usuários, grupos e computadores presentes no domínio.

É importante lembrar que, ao habilitar a auditoria em um grande número de objetos, a quantidade de eventos gerados pode ser significativa. Portanto, é recomendado planejar e ajustar adequadamente as configurações de auditoria de acordo com as necessidades e capacidades do seu ambiente, garantindo que os eventos relevantes sejam registrados sem sobrecarregar o sistema de log.

Agora que temos os logs que precisamos, nas proximas postagens, vamos verificar como o Microsoft Defender for Identity detecta e como podemos analisar os logs.

aguardo vocês na proxima!