Navegadores

Introdução

Vamos começar pelos navegadores web.

Para realizar o upload de arquivos em serviços de nuvem do tipo SaaS (Software como Serviço), os usuários normalmente utilizam navegadores como Microsoft Edge, Google Chrome, Mozilla Firefox ou até mesmo alternativas como Opera. No entanto, do ponto de vista da segurança corporativa, é fundamental ter visibilidade e controle sobre esses uploads — especialmente quando se trata de arquivos sensíveis ou confidenciais sendo enviados para serviços de nuvem não autorizados.

- Navegadores

Integração com o Microsoft Defender for Endpoint

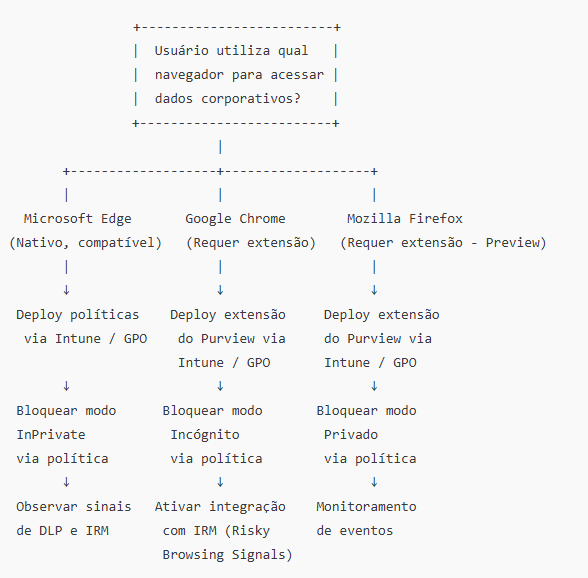

Para que seja possível detectar e controlar esse tipo de atividade, é necessário utilizar navegadores compatíveis com o Microsoft Defender for Endpoint, que permitem coordenar ações preventivas e de resposta a incidentes. De acordo com a documentação da Microsoft (abril de 2023), os navegadores atualmente compatíveis são:

- Microsoft Edge – integração nativa.

- Google Chrome – requer a instalação de uma extensão do Defender.

- Mozilla Firefox – suporte em versão preview, também via extensão do Defender.

Boas práticas recomendadas pela Microsoft

- Padronize o uso de navegadores gerenciados: Utilize políticas de segurança via Microsoft Intune ou Group Policy para garantir que apenas navegadores suportados e configurados sejam utilizados nos dispositivos corporativos.

- Implante a extensão do Defender em navegadores como Chrome e Firefox para garantir a inspeção de tráfego e aplicação de políticas de segurança.

- Habilite políticas de DLP (Data Loss Prevention) integradas ao Microsoft Purview, para detectar e bloquear tentativas de upload de informações sensíveis.

- Configure alertas e automações via Microsoft Sentinel para investigação e resposta rápida a comportamentos suspeitos.

✅ Navegadores Aprovados

Ao trabalhar com proteção de dados sensíveis por meio do Microsoft Purview Data Loss Prevention (DLP), é essencial garantir que os navegadores utilizados estejam devidamente configurados e compatíveis.

Microsoft Edge

O Microsoft Edge oferece integração nativa com o Microsoft Purview e o Defender for Endpoint, sem necessidade de configuração adicional. Todos os componentes necessários para aplicar políticas de DLP e capturar sinais de risco já estão embutidos no navegador.

Google Chrome

Para o Google Chrome, é necessário implantar a extensão do Microsoft Purview. Essa extensão permite a inspeção de atividades sensíveis, como o upload de arquivos confidenciais, além de fornecer dados de telemetria para soluções de gerenciamento de riscos internos (Insider Risk Management).

Mozilla Firefox

No caso do Mozilla Firefox, também é necessário implantar a extensão do Microsoft Purview, que atualmente está em fase de preview.

🔒 Importante: até abril de 2023, a extensão do Purview não oferece suporte ao modo de navegação privada (Incógnito/Privado) no Chrome e Firefox. Para garantir o funcionamento correto das políticas de DLP, recomenda-se desativar o modo privado por meio de políticas de configuração.

Benefícios adicionais

- A implantação das extensões no Chrome e Firefox amplia a visibilidade dos sinais de segurança nos endpoints, facilitando o desenvolvimento e a otimização de políticas de prevenção contra perda de dados.

- No Chrome, a extensão também alimenta o Insider Risk Management, gerando indicadores adicionais de navegação de risco. A expectativa é que o Firefox receba funcionalidades similares futuramente.

🚫 Navegadores Não Permitidos

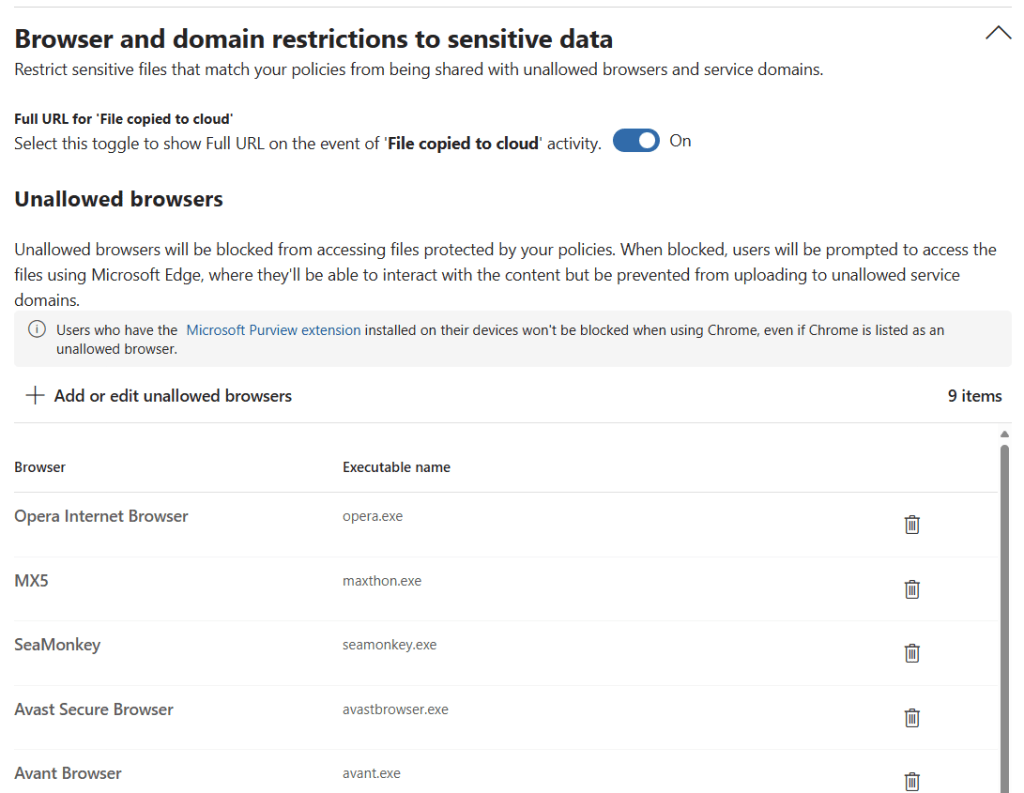

Após definir os navegadores compatíveis, o próximo passo é bloquear o uso de navegadores não autorizados, evitando que dados sensíveis sejam acessados por meio de ferramentas que não oferecem os controles e a visibilidade necessários.

Como aplicar restrições

Acesse o portal de conformidade da Microsoft (Compliance Portal) e vá até as configurações de Endpoint DLP. Em Restrições de navegador e domínio para dados confidenciais, você pode:

- Selecionar navegadores predefinidos a partir de uma lista de opções comuns.

- Adicionar navegadores personalizados, caso o navegador desejado não esteja listado.

Configuração por sistema operacional:

- Windows: defina o executável do navegador a ser bloqueado (por exemplo,

opera.exe). - macOS: defina o caminho completo para o aplicativo (por exemplo,

/Applications/Opera.app).

Restrigindo Navegadores pelo Purview

Experiencia do Usuário Final

Ao tentar usar navegadores não permitidos para acessar conteúdo protegido pelas regras do Endpoint DLP, as pessoas serão direcionadas para o Microsoft Edge .

Alinhamento com a MITRE ATT&CK

Essa abordagem ajuda a mitigar técnicas da matriz MITRE ATT&CK, como:

- T1041 – Exfiltration Over C2 Channel: o controle sobre uploads evita que dados sejam exfiltrados para destinos não autorizados.

- T1567.002 – Exfiltration to Cloud Storage: bloqueia o envio de arquivos para provedores de armazenamento em nuvem não aprovados.

- T1059 – Command and Scripting Interpreter: navegadores podem ser usados como vetores para execução de scripts maliciosos, sendo fundamental restringir extensões e comportamentos não supervisionados.

- T1081 – Credentials in Files: reduz a exposição de credenciais por uploads indevidos.

- T1041 – Exfiltration Over Command and Control Channel: evita exfiltração de dados via navegadores não controlados.

- T1567.002 – Exfiltration to Cloud Storage: bloqueia envio de arquivos a serviços de nuvem não autorizados.

Recomendações adicionais

- Audite o uso de navegadores com Microsoft Defender XDR e identifique comportamentos fora do padrão.

- Implemente autenticação forte (MFA) e proteção de identidade com o Microsoft Entra ID (antigo Azure AD).

- Eduque os usuários sobre os riscos de upload não autorizado e a importância de seguir as diretrizes de segurança da organização.

- Utilize o Microsoft Intune ou políticas de GPO para aplicar as restrições de navegador de forma padronizada e escalável.

- Realize auditorias periódicas nos navegadores utilizados pelos usuários para garantir aderência às políticas.

- Implemente autenticação multifator (MFA) para minimizar riscos de acesso não autorizado a dados sensíveis via navegador.

- Capacite os usuários sobre os riscos do uso de navegadores não gerenciados e a importância do compliance.

Com o exposto acima conseguimos agora bloquear a utilização de navegadores em nosso ambiente, assim mantemos o ambiente mais seguro diminuindo a superficie de ataque e controlando as ações dos usuários em ambiente autorizado e seguro.

Em nossa proxima postagem vamos tratar sobre as criações das regras DLP, criar os grupos de dominio de serviço sensiveis, e realizar o monitoramento do ambiente!