Se você tem acompanhado nossa série sobre proteção contra vazamento de dados com o Microsoft Purview DLP e o Defender for Endpoint, sabe que segurança da informação vai muito além de bloquear acessos — trata-se de monitorar, controlar e educar os usuários de forma inteligente.

Na parte 1, exploramos como podemos habilitar a função e seus beneficios. Em seguida, na parte 2, mostramos como podemos ter gestão de navegadores e serviços web não autorizados.

Agora, na parte 3, vamos mergulhar nas configurações essenciais de DLP — desde a criação de políticas até os detalhes técnicos que garantem que a prevenção contra perda de dados funcione na prática, com alinhamento às necessidades do seu negócio. Se você está implementando ou aprimorando sua estratégia de segurança com Microsoft 365, este conteúdo vai te ajudar a consolidar o controle sobre as informações da sua organização.

- Compreendendo as atividades de upload existentes

- Preparando grupos de domínio de serviço sensíveis

- Criação de regras de política DLP de endpoint

- A experiência do usuário

- Para concluir

Compreendendo as atividades de upload existentes

Quando se trata de dados organizacionais, os serviços de nuvem podem ser divididos em mais ou menos três categorias:

- 👍 Identificado e aprovado– seus serviços de nuvem da Microsoft e outros serviços suportados, como ServiceNow, Jira etc.

- 🚫 Identificado e não aprovado – serviços nos quais você explicitamente não quer que seus arquivos organizacionais acabem. Exemplos podem incluir serviços de mensagens e armazenamento de arquivos para o consumidor, como Outlook.com, GMail, Dropbox, WhatsApp e assim por diante.

- ❓Não identificado – todos os serviços para os quais as pessoas também enviam documentos organizacionais, mas que você não conhece. Esses são os que você precisa se esforçar para descobrir enquanto se prepara para definir sua política de DLP de endpoint.

Felizmente, se você tiver seus dispositivos gerenciados integrados ao Defender for Endpoint ou diretamente ao Microsoft Purview, poderá começar a aproveitar a visibilidade de uma seleção expandida de eventos de dispositivos para construir uma compreensão abrangente das movimentações de dados confidenciais, tanto em termos gerais quanto para os propósitos deste cenário específico.

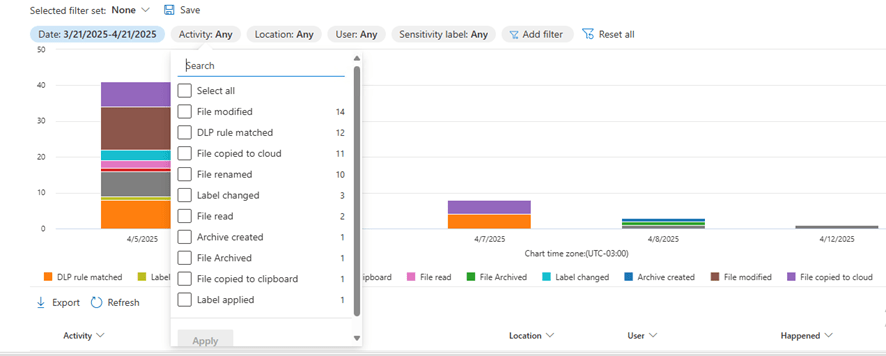

Destaquei alguns desses eventos recentemente relatados abaixo.

Eventos MS Purview

Minha ferramenta favorita para explorar eventos para fins de desenvolvimento de segurança de dados é o Activity Explorer no portal de conformidade.

Quando o objetivo é obter visibilidade sobre uploads de arquivos para serviços de nuvem potencialmente indesejados, o evento “Arquivo copiado para a nuvem” é exatamente o que queremos analisar. Podemos então refinar ainda mais nossos resultados filtrando apenas arquivos com rótulos de sensibilidade específicos.

Dicas do Activity Explorer

- Embora as colunas de nome de usuário e caminho do arquivo sejam visíveis por padrão, você pode personalizar a visualização antes de refinar sua pesquisa para garantir que não seja exposto desnecessariamente a informações de identificação.

- Por outro lado, você pode querer habilitar a coluna Domínio de destino junto com as colunas Rótulo de sensibilidade , Tipo de informação sensível , Extensão de arquivo e possivelmente Nome do dispositivo .

- Recomendo sempre ajustar sua visualização para ver apenas informações relevantes antes de iniciar o trabalho de descoberta no Explorador de atividades.

Organize-se, veja a diferença de itens que você pode visualizar:

Preparando grupos de domínio de serviço sensíveis

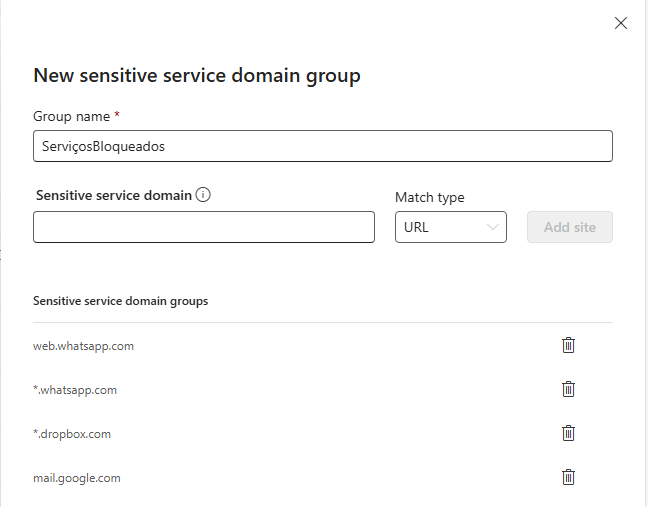

Depois de decidir para quais serviços de nuvem você deseja permitir o upload de dados confidenciais, crie grupos de domínios de serviço nas configurações do DLP de endpoint. Esses grupos de domínios (e endereços IP e intervalos de IP) podem ser aproveitados nas políticas do DLP de endpoint para aplicar restrições por grupo.

Veja um exemplo de como seria um grupo de domínio de serviço de serviços não aprovados limitado:

Da mesma forma, você pode criar um grupo de domínio de serviço dedicado para serviços aprovados. Nele, você pode definir domínios como o SharePoint e o OneDrive do seu próprio domínio, além de outros serviços aprovados.

Como mencionei antes, você também pode adicionar IPs e intervalos de IP individuais a esses grupos. Isso é útil, pois nem todos os serviços usam um domínio – isso pode ser especialmente verdadeiro para alguns sistemas internos.

Você também pode criar todos os tipos de outros agrupamentos de domínios para propósitos mais específicos – como um para aplicar controles especificamente para serviços de nuvem conhecidos e focados no consumidor.

Gestão de Grupos para DLP

Criação de regras de política DLP de endpoint

Agora você está pronto para criar algumas políticas de DLP de endpoint para começar a assumir o controle das ações de upload.

Regra DLP para Dispositivos

Crie uma política de DLP com escopo para o local dos dispositivos .

Em seguida, crie uma nova regra DLP.

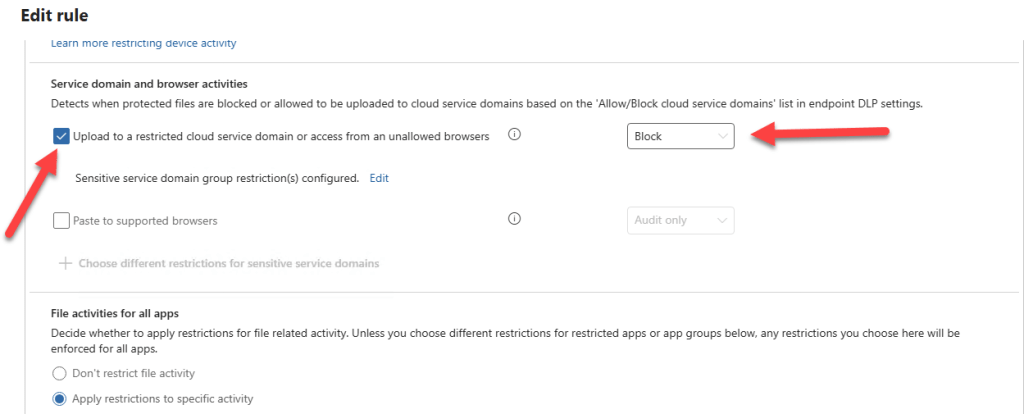

Se desejar, você pode usar Condições para limitar as restrições de upload apenas a conteúdo que contenha informações confidenciais ou um rótulo de confidencialidade específico. Nas Ações da regra DLP , você escolherá Auditar ou restringir atividades em dispositivos. Isso lhe dará acesso ao domínio do Serviço e às atividades do navegador , entre outras opções.

Protegendo Informações Sensiveis

Aqui, você pode agir em alguns níveis diferentes.

O controle (Auditoria, Bloqueio com substituição ou Bloqueio) que você escolher aqui será aplicado a quaisquer domínios de serviço restritos individuais configurados e a quaisquer navegadores não permitidos especificados.

Para aplicar controles granulares e diferenciados para seus grupos de domínio de serviço contendo

aprovado e não aprovadodomínios, escolha a opção chamada

Escolher restrição diferente para domínios de serviço confidenciais.

Primeiro, você pode adicionar qualquer um dos seus grupos de domínios de serviço ao escopo da política. Em seguida, você pode escolher um controle diferenciado para os domínios desse grupo. A prioridade é importante aqui: se um domínio fizer parte de vários grupos, o grupo com a maior prioridade vence.

Nesse caso, podemos bloquear o upload de arquivos confidenciais para serviços de consumo e outros serviços não aprovados , auditando apenas os arquivos enviados para nossos serviços aprovados. Também podemos optar por simplesmente permitir uploads sem auditoria.

A propósito, eu recomendaria monitorar a atividade de upload de dados confidenciais, mesmo para domínios aprovados, como uma medida básica e desabilitar a auditoria de DLP para domínios específicos somente se necessário.

Com a política de DLP configurada, passarei a mostrar a perspectiva do usuário.

A experiência do usuário

Políticas DLP de endpoint recém-criadas e modificadas recentemente podem levar algum tempo para serem propagadas aos endpoints. Essa latência é afetada por diversos fatores, incluindo se o endpoint está online ou não.

Em geral, eu esperaria que a propagação de uma nova política levasse cerca de 24 horas – e ficaria agradavelmente surpreso se fosse mais rápido do que isso. 😏

Para concluir

Embora o Endpoint DLP já ofereça suporte nativo para Windows 10/11 e macOS, ainda existem diferenças significativas nas capacidades disponíveis entre os sistemas operacionais.

A Microsoft tem direcionado esforços consideráveis para expandir continuamente os recursos do Endpoint DLP, e diversas funcionalidades promissoras estão em desenvolvimento, incluindo:

- Impressão digital de documentos (Document Fingerprinting)

- Reconhecimento Óptico de Caracteres (OCR) aplicado a arquivos monitorados

- Contexto enriquecido nas evidências de incidentes, oferecendo aos administradores mais clareza e profundidade na análise

Além disso, recursos mais robustos para macOS também estão em estágio avançado de desenvolvimento, com melhorias que devem ampliar ainda mais a paridade com a versão para Windows.

O Endpoint DLP já se posiciona como uma solução sólida para descoberta, monitoramento e controle de informações sensíveis em dispositivos gerenciados. A cada iteração, ele se consolida como uma ferramenta estratégica dentro do ecossistema de proteção de dados do Microsoft Purview.

Confesso que, pela riqueza de possibilidades, seria possível dedicar uma série inteira exclusivamente ao Endpoint DLP. Não estou afirmando que farei isso — mas definitivamente poderia. 😉

Recomendo fortemente que explore e experimente essas capacidades em seu ambiente. Acredito que, assim como eu, você também vai perceber o quão poderoso e ainda subutilizado esse recurso é na maioria das organizações.

Agradeço por acompanhar esta série dedicada a um caso de uso específico. Em breve, trarei novos cenários para continuarmos explorando juntos as possibilidades do Microsoft Purview DLP.