A autenticação de serviços críticos como o Microsoft Entra Connect (antigo Azure AD Connect) é uma peça-chave na estratégia de segurança das organizações que operam em ambientes híbridos. Tradicionalmente, o Entra Connect utilizava uma conta de serviço com credenciais baseadas em senha para autenticação no Entra ID (Azure AD). No entanto, a Microsoft agora permite — e recomenda — o uso de Application ID com autenticação baseada em certificados para fortalecer a segurança e modernizar a integração.

Neste artigo, explico como configurar essa nova forma de autenticação, os pré-requisitos, benefícios e o impacto na sua infraestrutura.

- 🔐 Por que mudar para autenticação via Application ID?

- 🧱 Pré-requisitos

- ⚙️ Etapas para configurar a autenticação com Application ID

- 🛡️ Considerações de segurança

- 🔄 Reversão (se necessário)

- 🧪 Testando a conectividade

- 📘 Documentação oficial

- 🧩 Conclusão

🔐 Por que mudar para autenticação via Application ID?

Problemas do modelo tradicional:

- Armazenamento de senha local.

- Riscos associados ao vazamento de credenciais.

- Renovação manual de senhas.

- Baixa aderência a princípios modernos de identidade (como “passwordless”).

Benefícios do novo modelo:

- Usa identidade de aplicativo com certificado.

- Maior segurança com autenticação baseada em chave pública.

- Conformidade com melhores práticas de identidade da Microsoft.

- Menor dependência de contas de usuário privilegiadas.

🧱 Pré-requisitos

Antes de iniciar a configuração, garanta:

- Microsoft Entra Connect v2.1.20.0 ou superior.

- Uma conta global administrator no Microsoft Entra ID.

- A máquina onde está instalado o Entra Connect deve ter acesso à internet e capacidade de registrar um aplicativo no Entra ID.

- Uma instância funcional do Entra Connect já configurada com sincronização híbrida.

⚙️ Etapas para configurar a autenticação com Application ID

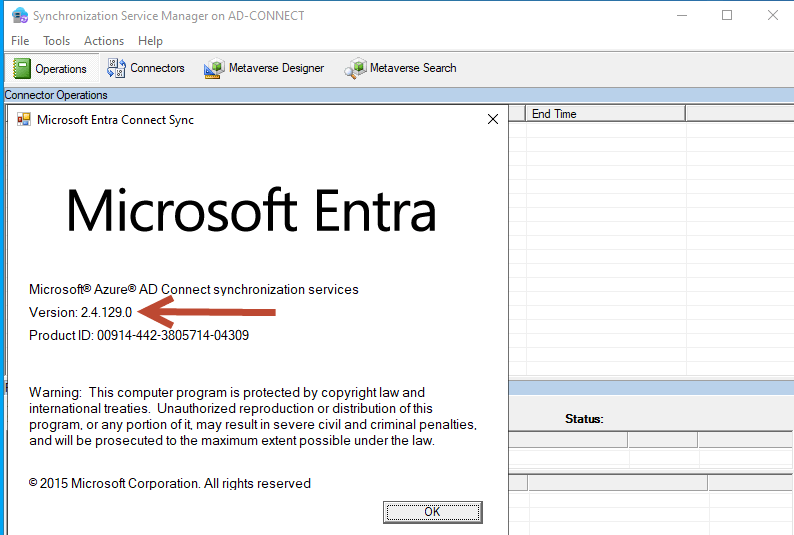

1. Verifique a versão do Entra Connect

Execute o AzureADConnect.exe e vá até About. Confirme se está utilizando uma versão 2.1.20.0 ou superior.

💡 Se estiver em versão anterior, atualize para garantir suporte à nova funcionalidade.

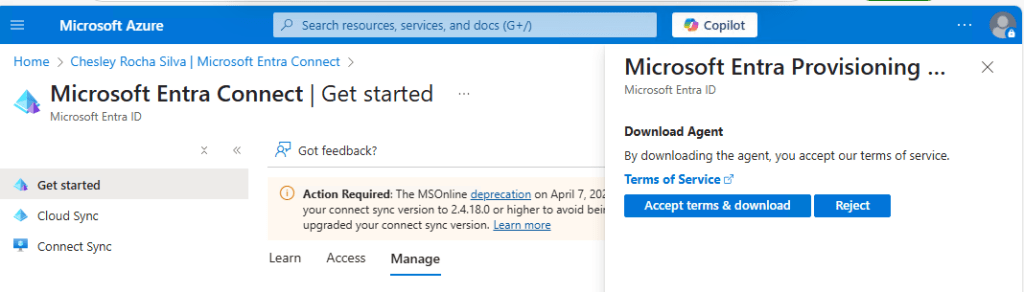

Para baixar a ferramenta Microsoft Entra Connect Sync:

1. Entre no centro de administração do Microsoft Entra.

2. Navegue até Gerenciamento de identidade > híbrido > Microsoft Entra Connect > Introdução > gerenciar.

3. Selecione “Baixar Connect Sync Agent”.

4. Selecione o botão “Aceitar termos e download”.

5. Execute a ferramenta no servidor Entra Connect e certifique-se de habilitar o recurso “Configurar autenticação baseada em aplicativo para o Microsoft Entra ID”.

Observe que, depois de clicar no botão “Aceitar termos e download”, leva aproximadamente 15 segundos para que o arquivo .msi apareça.

2. Acesse o wizard de configuração

- Execute o Azure AD Connect como administrador.

- Clique em Configure.

- Selecione Change user sign-in ou View or export current configuration (conforme seu cenário).

- Clique em Next até a tela de autenticação.

3. Habilite a autenticação por Application ID

Na tela de credenciais:

- Selecione Use an application ID to authenticate to Entra ID.

- Clique em Next.

O assistente criará automaticamente:

- Um registro de aplicativo no Entra ID.

- Um certificado autoassinado válido por 1 ano (renovável).

- Permissões necessárias para sincronização.

⚠️ Importante: o certificado é armazenado localmente no servidor do Entra Connect. Faça backup!

4. Concluir a configuração

Finalize o assistente e aguarde a aplicação das alterações. O Entra Connect passará a utilizar o Application ID com autenticação por certificado, substituindo a conta de serviço baseada em senha.

🛡️ Considerações de segurança

- Renovação do certificado: o certificado gerado tem validade de 1 ano. O Entra Connect possui funcionalidade para renovar automaticamente antes do vencimento.

- Auditoria: Monitore os logs no portal do Entra ID para garantir que o novo método está funcionando corretamente.

- Permissões: O aplicativo criado recebe somente as permissões mínimas necessárias.

🔄 Reversão (se necessário)

Se precisar reverter para autenticação com credenciais tradicionais:

- Acesse novamente o wizard do Azure AD Connect.

- Desmarque a opção de Application ID.

- Insira as credenciais manuais de um Global Administrator.

🧪 Testando a conectividade

Após a alteração, é recomendável:

- Forçar uma sincronização manual com

Start-ADSyncSyncCycle. - Monitorar o Synchronization Service Manager.

- Verificar logs no portal do Entra ID.

📘 Documentação oficial

Para detalhes completos, consulte a documentação da Microsoft.

🧩 Conclusão

Adotar a autenticação via Application ID para o Microsoft Entra Connect é uma medida moderna e alinhada com os princípios de segurança Zero Trust. Reduz o risco de vazamento de senhas e fortalece sua arquitetura híbrida.

Se você administra ambientes híbridos com sincronização de identidade, essa é uma mudança altamente recomendada — e o momento de implementar é agora.

Se você tiver dúvidas sobre como aplicar essa mudança em ambientes complexos, entre em contato ou deixe seu comentário. Aproveite para assinar nosso feed no chesley.com.br e acompanhar mais dicas sobre segurança, identidade e nuvem Microsoft.