Com a evolução das ameaças de segurança e o avanço do modelo de Zero Trust, autenticação multifator (MFA) tornou-se essencial no Microsoft 365. A Microsoft deu mais um passo importante ao anunciar suporte nativo ao padrão TOTP (Time-based One-Time Password) dentro do aplicativo Microsoft Authenticator.

Neste artigo, vamos explorar:

- O que é TOTP e como ele se encaixa no ecossistema Microsoft 365;

- Como configurar TOTP no Authenticator;

- Quando e onde usá-lo no Microsoft 365;

- Boas práticas e recomendações de segurança para ambientes corporativos

- Relembrando: O que é TOTP?

- Quando o TOTP é usado no Microsoft 365?

- Como Ativar o Microsoft Authenticator com TOTP no tenant (Microsoft Entra ID)

- Como ativar TOTP para usuários Microsoft 365

- Exemplo real: Acesso ao Exchange Online via PowerShell com MFA (sem push)

- Diferença entre TOTP e notificação push

- Boas práticas para uso do TOTP no Microsoft 365

- Integração com Entra ID

- Conclusão

- Checklist para adoção no Microsoft 365

Relembrando: O que é TOTP?

TOTP (Time-based One-Time Password) é um algoritmo padrão (RFC 6238) usado para gerar códigos temporários com validade geralmente de 30 segundos. Ele é amplamente utilizado para autenticação de dois fatores (2FA), inclusive em ambientes Microsoft.

O Microsoft Authenticator agora permite armazenar e gerar esses códigos não apenas para serviços externos, mas também para acessos ao Microsoft 365 quando configurado via métodos alternativos, especialmente em cenários de contingência ou híbridos.

Quando o TOTP é usado no Microsoft 365?

Embora o método principal recomendado pela Microsoft para autenticação seja push notification (com aprovação direta no app), o TOTP pode ser utilizado em:

📍Cenários de uso:

- Modo offline (sem internet ou push disponível);

- Acesso via terminal remoto/RDP com MFA obrigatório;

- VPN corporativa protegida por Azure MFA Server (modo legado);

- Ambientes híbridos com AD FS + Entra ID (modo fallback);

- Cenários de contingência para administradores (contas break-glass);

Como Ativar o Microsoft Authenticator com TOTP no tenant (Microsoft Entra ID)

Pré-requisitos

- Licença Microsoft Entra ID P1 (para políticas de MFA mais granulares)

- Admin Global ou Administrador de Segurança

Etapa 1 – Habilitar MFA no tenant

- Acesse o portal Entra ID:

👉 https://entra.microsoft.com - Navegue até:

Proteção > Autenticação multifator > Configurações do locatário - Ative o registro combinado de informações de segurança (se ainda não estiver):

- Configuração > Registro combinado de informações de segurança > Ativado

- Isso é essencial para permitir que os usuários adicionem o Microsoft Authenticator e TOTP como métodos.

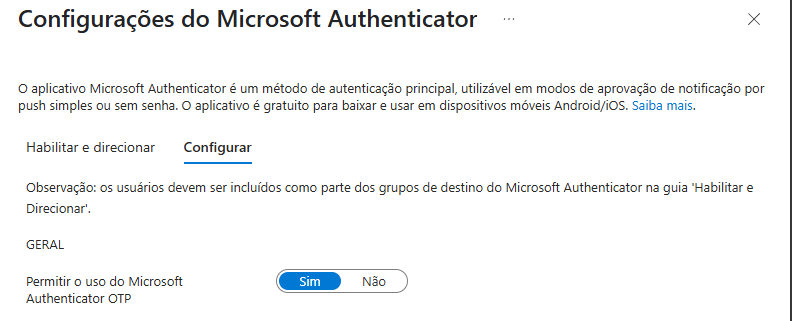

Etapa 2 – Habilitar Microsoft Authenticator e TOTP

- Vá até:

Proteção > Métodos de autenticação > Políticas - Clique em “Microsoft Authenticator”

- Certifique-se de que está habilitado para todos os usuários

- Verifique se está permitindo uso como método padrão de MFA

- Verifique se a opção de notificação por push e OTP (TOTP) está ativada

Etapa 3 – Verificar e permitir métodos TOTP

TOTP não é um método separado, mas faz parte da funcionalidade do Microsoft Authenticator.

✔️ Quando os usuários escaneiam um QR Code de segurança durante a configuração do Authenticator, o app salva o token TOTP (offline) como método complementar à notificação push.

Você pode verificar os métodos adicionados por um usuário com:

Install-Module Microsoft.Graph -Scope CurrentUser

Connect-MgGraph -Scopes "UserAuthenticationMethod.Read.All"

Get-MgUserAuthenticationMethod -UserId chesley.silva@chesley.com.br

Etapa 4 – Forçar o uso de MFA com Authenticator para todos os usuários

Você pode criar uma Política de Acesso Condicional que exija MFA com o Microsoft Authenticator para todos os logins interativos.

- Portal Entra ID

- Acesso Condicional > Nova política

- Nome:

Exigir MFA com Microsoft Authenticator - Aplique a todos os usuários

- Aplique a todos os aplicativos de nuvem

- Grant >

Requer autenticação multifator

💡 Importante: O Entra ID não permite forçar TOTP diretamente, mas se o Authenticator estiver habilitado e o push estiver indisponível, ele cai automaticamente no uso do TOTP (offline code).

Como ativar TOTP para usuários Microsoft 365

Passo 1 – Ativar MFA na conta

- Acesse o portal: https://mysignins.microsoft.com/security-info

- Clique em “Adicionar método”

- Escolha “Aplicativo de autenticação”

- Será exibido um QR Code com o segredo TOTP embutido

- Escaneie com o Microsoft Authenticator

- O código TOTP será salvo e atualizado a cada 30 segundos

Passo 2 – Validar autenticação com TOTP

Ao acessar o portal Microsoft 365 ou outro serviço protegido:

- Se não houver push disponível, será solicitado um código;

- Abra o app e digite o código TOTP gerado;

- A autenticação será validada normalmente.

Exemplo real: Acesso ao Exchange Online via PowerShell com MFA (sem push)

Se o administrador não conseguir receber notificações push no celular, o Microsoft Authenticator exibe o TOTP:

tConnect-ExchangeOnline -UserPrincipalName admin@contoso.com

# Será solicitado o código gerado no Microsoft Authenticator

Diferença entre TOTP e notificação push

| Item | Notificação Push | TOTP |

|---|---|---|

| Requer conexão à internet | ✅ | ❌ |

| Suporte offline | ❌ | ✅ |

| Proteção contra replay | ✅ (com número de sessão) | ⚠️ (30s de validade apenas) |

| Experiência do usuário | Muito rápida | Manual (digitação do código) |

| Ideal para | Usuário final (produtividade) | Contingência / Admin |

Boas práticas para uso do TOTP no Microsoft 365

✅ Reforços obrigatórios:

- Backup seguro do Microsoft Authenticator

→ Ative backup na nuvem via conta Microsoft. - Segurança do dispositivo móvel

→ Proteja com PIN, biometria e gerenciamento MDM (Intune). - Contas break-glass com acesso via TOTP apenas

→ Contas de emergência devem evitar push (resiliente em falhas). - Registro de múltiplos métodos de MFA

→ Combine TOTP com FIDO2 ou notificação push para maior resiliência. - Relatórios de uso e bloqueio de MFA fraco

→ Use o Entra ID Protection para identificar tentativas de bypass.

Integração com Entra ID

A configuração do TOTP é armazenada e gerenciada via Entra ID. Você pode revisar métodos registrados com:

# Exibir métodos de MFA do usuário

Get-MgUserAuthenticationMethod -UserId chesley.silva@chesley.com.br

E monitorar eventos de autenticação por tipo via Microsoft Sentinel:

kqlCopyEditSigninLogs

| where AuthenticationRequirement == "multiFactorAuthentication"

| summarize count() by AuthenticationMethod, UserPrincipalNameConclusão

O suporte a TOTP no Microsoft Authenticator para contas Microsoft 365 é mais do que uma conveniência — é uma evolução que traz resiliência, portabilidade e segurança adicional, especialmente para ambientes offline, contas críticas e usuários avançados.

Se sua organização depende apenas de push notifications, você está vulnerável a falhas de internet ou de notificações. TOTP garante continuidade.

Checklist para adoção no Microsoft 365

✅ Habilitar TOTP no Authenticator

✅ Configurar múltiplos métodos de MFA por usuário

✅ Implementar contas break-glass com TOTP

✅ Ativar backup seguro do app

✅ Monitorar falhas e uso indevido via Entra ID Protection

✅ Incluir TOTP como opção no treinamento de onboarding de MFA