Email Bombing é uma técnica de ataque de negação de serviço (DoS) focada na caixa de entrada de e-mail de uma vítima. O objetivo é sobrecarregar o e-mail com milhares ou milhões de mensagens em um curto período, tornando:

- A conta inutilizável (por excesso de mensagens).

- Difícil para o usuário identificar e responder a e-mails legítimos.

- Possível ocultar atividades maliciosas (ex: uso de engenharia social ou fraude financeira enquanto a caixa está “entupida”).

O objetivo do atacante é sobrecarregar a caixa de entrada da vítima com milhares de mensagens legítimas, dificultando a leitura de e-mails importantes, ocultando notificações críticas (como alterações de senha) e tornando a conta inutilizável por algum tempo.

- Como funciona o ataque?

- Como o Microsoft Defender for Office 365 ajuda a mitigar?

- Boas práticas adicionais:

Como funciona o ataque?

Esse ataque não depende de malware, phishing ou spoofing tradicional. Em vez disso, ele utiliza um método relativamente simples, mas altamente eficaz:

- O atacante inscreve o e-mail da vítima em milhares de newsletters, sites, sorteios e formulários online.

- O e-mail começa a receber milhares de mensagens legítimas, como:

- Confirmações de inscrição

- Alertas de marketing

- Ofertas promocionais

- Respostas automatizadas de sites

- Em alguns casos, isso serve como cortina de fumaça para ocultar ações mais graves:

- Alteração de senha em contas financeiras

- Envio de mensagens com links maliciosos ocultos no meio do “bombardeio”

Não apenas isso…

Mais recentemente, as bombas de assinatura de e-mail foram combinadas com iscas simultâneas no Microsoft Teams, Zoom ou por meio de telefonemas. Os invasores se passam pelo suporte de TI e se oferecem para ajudar a resolver o problema de e-mail causado pelo pico de e-mails indesejados, comprometendo o sistema da vítima ou instalando malware em seu sistema. Esse tipo de ataque é brilhante porque cria um senso de urgência e legitimidade, tornando as vítimas mais propensas a aceitar assistência remota e permitir inadvertidamente o plantio de malware ou roubo de dados. Leia sobre o uso de bombas de e-mail em que os agentes de ameaças usaram indevidamente o Quick Assist em ataques de engenharia social que levaram a ransomware | Blog de segurança da Microsoft.

Impactos comuns:

- Interrupção no trabalho (DoS no nível pessoal ou empresarial).

- Cobertura para ações maliciosas (ex: mudar senha de contas bancárias ou Azure AD e ocultar notificações).

- Enchimento do armazenamento de caixas (especialmente no Exchange Online com cotas de 50 GB ou menos).

- Riscos de compliance (perda de e-mails importantes não lidos).

- Perda de produtividade dos usuários

- Impossibilidade de identificar e-mails legítimos

- Encobrimento de ações maliciosas, como tentativas de invasão ou fraudes

- Prejuízo à reputação e confiança nos sistemas de comunicação da organização

- Consumo exagerado da cota de armazenamento do Exchange Online

Como o Microsoft Defender for Office 365 ajuda a mitigar?

A Microsoft anunciou recentemente melhorias no Microsoft Defender for Office 365 (MDO) para detectar e bloquear ataques de Email Bomb de forma proativa. Veja como isso funciona:

🔍 Mecanismos de Detecção Inteligente

- Análise de padrões massivos de mensagens originadas de sites legítimos

- Throttle (limitação) automático de entrega quando um padrão de bombardeio é detectado

- Heurística de reputação de remetente com base em domínio, frequência e comportamento recente

- Quarentena e bloqueio automático de mensagens com sinais de bombardeio, sem afetar e-mails legítimos

Um ótimo fato e que:

O novo recurso de proteção contra Email Bombs no Defender for Office 365 (anunciado pela Microsoft em 2025) detecta esse padrão de “explosão de e-mails” e aplica proteção, independentemente do BCL individual de cada mensagem.

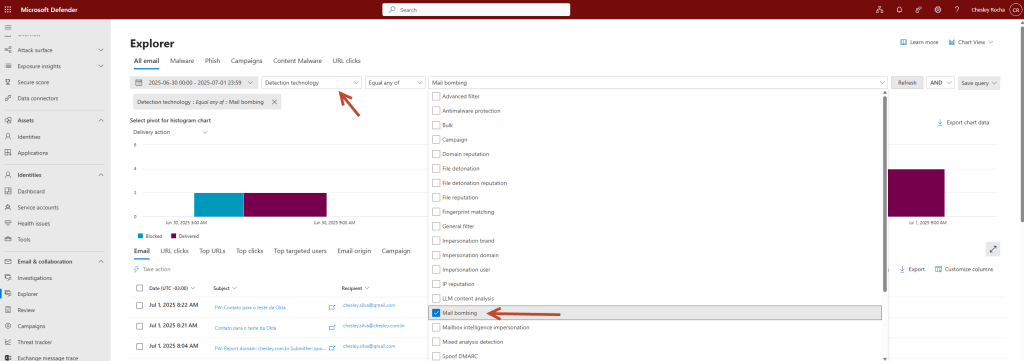

1. Investigação e busca: Os Analistas de SOC podem agora pesquisar por emails bombas e assim ter uma visão ampla do que esta acontecendo na o organização.

2. Regra de detecção personalizada: para analisar a frequência e o volume de ataques do vetor de bombardeio de e-mail ou para configurar alertas automatizados para notificar o usuário do SOC sempre que houver um ataque de bombardeio de e-mail, os analistas do SOC podem utilizar as regras de detecção personalizadas na busca avançada escrevendo uma consulta KQL usando dados na coluna DetectionMethods da tabela EmailEvents. Aqui está um exemplo de consulta para você começar:

EmailEvents

| where Timestamp > ago(1d)

| where DetectionMethods contains “Mail bombing”

| project Timestamp, NetworkMessageId, SenderFromAddress, Subject, ReportId

🔧 Integração com Políticas Personalizadas

Se você utiliza Microsoft Defender for Office 365 Plan 1 ou Plan 2, pode reforçar essa proteção com políticas adicionais:

- Anti-spam policies no portal do Microsoft 365 Defender

- Alertas de volume anormal por remetente

- Configurações de thresholds personalizados para detecção de eventos massivos

Requisitos para essa proteção:

- Licenciamento:

- Disponível em Microsoft Defender for Office 365 Plan 1 e Plan 2 (inclusos no M365 E5 ou como add-on).

- A funcionalidade está ativada por padrão, mas você pode reforçar via políticas de anti-spam e alertas.

Como Ativar ou Validar a Proteção no Seu Tenant

A funcionalidade de proteção contra Email Bomb está ativa por padrão em tenants com Defender for Office 365 habilitado.

💡 Use também o Microsoft Sentinel ou Power Automate para criar alertas adicionais com base em logs de audit.

Boas práticas adicionais:

- Configurar limites de recebimento por remetente em ambientes críticos.

- Implementar alertas personalizados no M365 Defender para detectar picos anômalos.

- Monitorar eventos incomuns de criação de regras de caixa de entrada ou reencaminhamento (com possível uso de Power Automate ou alertas do Microsoft Sentinel).

- Usar MFA para impedir que ações paralelas comprometam contas enquanto a vítima está distraída pelo bombardeio.

O ataque Email Bomb é um exemplo clássico de como técnicas simples podem causar impactos severos em ambientes corporativos. Com a atualização do Microsoft Defender for Office 365, a Microsoft eleva o nível de proteção nativa, agindo proativamente para preservar a integridade da comunicação corporativa.

🔐 Se sua organização ainda não utiliza o Defender for Office 365, considere ativá-lo ou adquirir um plano E5 — a proteção contra ameaças modernas exige ferramentas modernas.