As políticas de acesso baseadas em risco no Microsoft 365 oferecem uma abordagem avançada para proteger os dados e recursos da sua organização, adaptando as permissões de acesso de acordo com o nível de risco associado a cada usuário.

Sumário

- Vantagens das políticas de acesso baseadas em risco no Microsoft 365

- Desvantagens das políticas de acesso baseadas em risco no Microsoft 365

- Guia para configurar as politicas de acesso

Vantagens das políticas de acesso baseadas em risco no Microsoft 365

- Maior segurança: As políticas de acesso baseadas em risco permitem que você adote uma abordagem proativa para proteger seus dados e recursos. Ao avaliar constantemente o nível de risco associado a cada usuário, você pode garantir que apenas as pessoas autorizadas tenham acesso a informações confidenciais e sensíveis.

- Adaptação dinâmica: Essas políticas são capazes de se adaptar dinamicamente às mudanças nas condições de risco. Isso significa que, se um usuário normalmente confiável começa a exibir comportamentos suspeitos, suas permissões de acesso podem ser reduzidas automaticamente para mitigar possíveis ameaças.

- Acesso contextual: As políticas de acesso baseadas em risco levam em consideração vários fatores contextuais, como localização geográfica, dispositivo utilizado, histórico de login e atividades recentes do usuário. Essa abordagem contextual ajuda a identificar melhor padrões de comportamento suspeitos e a tomar medidas adequadas.

- Simplificação da administração: Com as políticas de acesso baseadas em risco, você pode automatizar muitas das decisões relacionadas ao acesso, eliminando a necessidade de revisar manualmente as permissões de cada usuário. Isso reduz a carga de trabalho da equipe de TI e permite que eles se concentrem em outras tarefas críticas.

Desvantagens das políticas de acesso baseadas em risco no Microsoft 365

- Falsos positivos: Como as políticas de acesso baseadas em risco dependem de uma avaliação contínua do risco, pode haver casos em que usuários legítimos sejam considerados de alto risco erroneamente. Isso pode resultar em restrições de acesso desnecessárias, o que pode ser frustrante para os usuários e afetar a produtividade.

- Gerenciamento complexo: A implementação e o gerenciamento adequados das políticas de acesso baseadas em risco podem ser complexos e exigir conhecimentos especializados. É necessário definir regras e parâmetros precisos, além de acompanhar regularmente as atualizações e ajustes necessários para manter a eficácia das políticas.

- Dependência de dados precisos: Para que as políticas de acesso baseadas em risco funcionem corretamente, é crucial contar com dados precisos e atualizados sobre os usuários, suas atividades e comportamentos. Se houver falta de informações ou dados inconsistentes, as políticas podem não funcionar adequadamente ou gerar falsos positivos.

- Resistência cultural e aceitação do usuário: A implementação de políticas de acesso baseadas em risco pode encontrar resistência cultural por parte dos usuários, especialmente se houver uma mudança significativa nas permissões de acesso que afete a maneira como eles executam suas tarefas diárias. É importante investir em treinamentos e conscientização para garantir que os usuários entendamConfigurar políticas de acesso baseadas em risco no Microsoft 365 é uma maneira eficaz de proteger seus dados e recursos contra ameaças potenciais

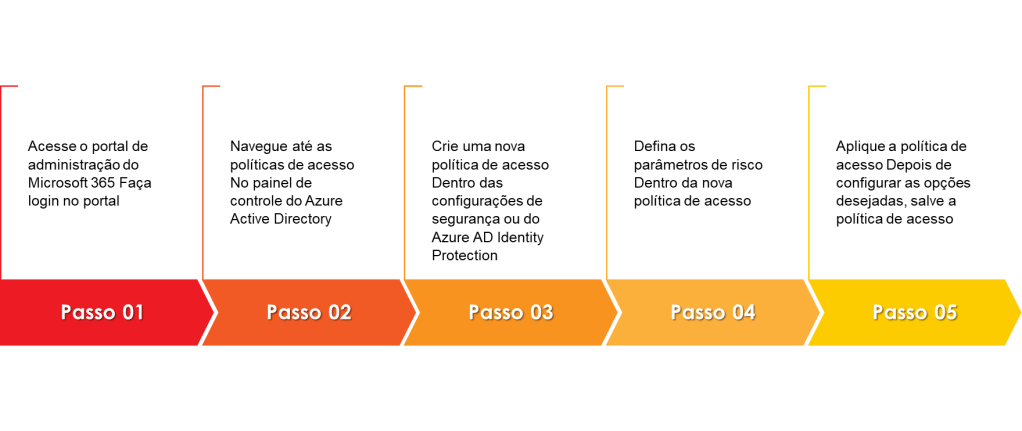

Guia para configurar as politicas de acesso

Passo 1: Acesse o portal de administração do Microsoft 365 Faça login no portal de administração do Microsoft 365 usando suas credenciais de administrador. Acesse o painel de controle do Azure Active Directory.

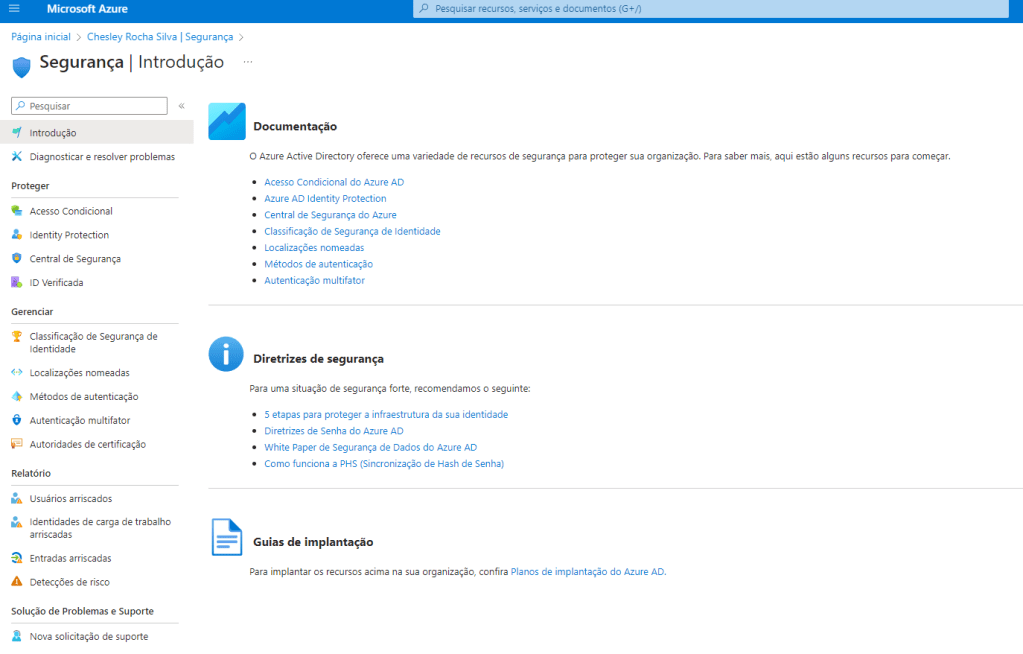

Passo 2: Navegue até as políticas de acesso No painel de controle do Azure Active Directory, navegue até “Segurança” ou “Azure AD Identity Protection”, dependendo da versão específica que você está utilizando.

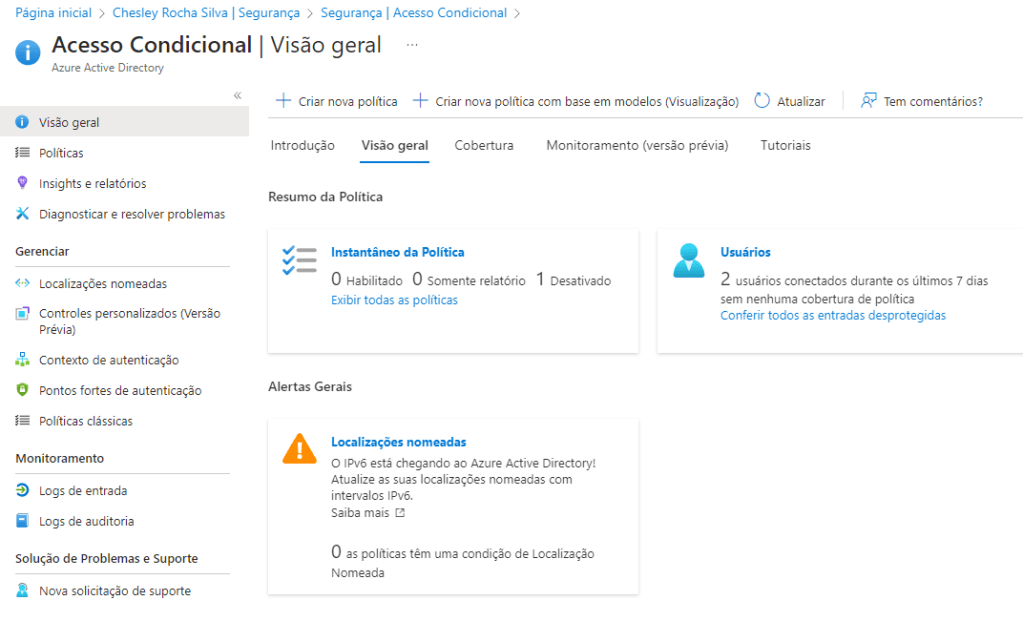

Passo 3: Crie uma nova política de acesso Dentro das configurações Acesso Condicional. A Microsoft Recomenda a utilização do Acesso Condicional para a criação de novas politicas, e vamos seguir nessa linha.

Passo 4: Defina os parâmetros de risco Dentro da nova política de acesso, você poderá definir os parâmetros de risco para personalizar sua estratégia de segurança. Aqui estão algumas opções comuns:

- Configurações de risco: Determine os níveis de risco (por exemplo, alto, médio, baixo) com base em fatores como localização geográfica, comportamento de login e atividade do usuário.

- Ações de risco: Especifique as ações a serem tomadas quando um usuário é considerado de alto risco. Isso pode incluir exigir autenticação multifator, bloquear o acesso ou forçar uma redefinição de senha.

- Exclusões: Defina quais usuários ou grupos devem ser excluídos das políticas de acesso baseadas em risco. Isso pode ser útil para usuários com funções especiais ou que precisam de acesso contínuo a recursos críticos.

Passo 5: Aplique a política de acesso Depois de configurar as opções desejadas, salve a política de acesso. Ela será aplicada a todos os usuários dentro do escopo definido. Certifique-se de revisar e testar cuidadosamente a política antes de implementá-la em toda a organização.

Passo 6: Monitore e ajuste as políticas de acesso As políticas de acesso baseadas em risco devem ser monitoradas continuamente para garantir sua eficácia. Fique atento a qualquer alerta ou atividade suspeita que possa exigir ajustes nas configurações da política.

É importante ressaltar que a implementação adequada de políticas de acesso baseadas em risco requer um entendimento sólido das necessidades de segurança da sua organização e uma análise cuidadosa dos riscos potenciais.

Muito bom o conteúdo…

Parabéns

CurtirCurtir