No campo da segurança cibernética, é essencial garantir uma detecção eficaz de ameaças e atividades suspeitas. Para fortalecer as capacidades de detecção, o Microsoft Defender for Identity depende da coleta de eventos específicos do log do Windows. Esses eventos fornecem informações valiosas sobre ações executadas por usuários, como logons NTLM, modificações em grupos de segurança e outros eventos relevantes. Neste artigo, como especialista em segurança cibernética, discutirei a importância de configurar adequadamente a coleta de eventos no Windows para garantir uma detecção aprimorada do Microsoft Defender for Identity, além de fornecer exemplos de ataques que podem ser identificados por meio dessa configuração.

- Entendendo a Coleta de Eventos

- Benefícios da Coleta de Eventos

- Configurando a Coleta de Eventos no Windows Server

- A Importância da Coleta de Eventos para o Microsoft Defender for Identity

- Configurando a Coleta de Eventos para o Microsoft Defender for Identity

- Identificação de eventos relevantes

- Configurar políticas de auditoria

Entendendo a Coleta de Eventos

A coleta de eventos é um recurso incorporado ao Windows Server que permite registrar informações detalhadas sobre as atividades que ocorrem no sistema operacional. Essas informações são armazenadas em logs de eventos e podem incluir eventos de segurança, como tentativas de login falhas, alterações de configuração, atividades de rede, entre outros. Configurar a coleta de eventos é uma prática recomendada para manter a visibilidade sobre a segurança do sistema.

Benefícios da Coleta de Eventos

Ao configurar a coleta de eventos no Windows Server, os especialistas em segurança cibernética podem se beneficiar de várias maneiras:

- Detecção de incidentes de segurança: Os logs de eventos fornecem uma fonte valiosa de informações para identificar e investigar atividades maliciosas. A coleta adequada de eventos permite uma análise mais eficaz e a detecção precoce de incidentes de segurança.

- Resposta a incidentes: Quando um incidente de segurança ocorre, a coleta de eventos facilita a compreensão do que aconteceu e fornece dados essenciais para responder e mitigar o incidente. Os registros de eventos podem fornecer evidências cruciais para a investigação forense.

- Monitoramento da conformidade: A coleta de eventos também é essencial para fins de conformidade regulatória. Muitos padrões de segurança exigem que as organizações coletem e retenham registros de eventos por um determinado período. Configurar adequadamente a coleta de eventos no Windows Server ajuda a atender a esses requisitos.

Configurando a Coleta de Eventos no Windows Server

A seguir, Descrevo os passos para configurar a coleta de eventos no Windows Server:

- Identifique os eventos relevantes: Antes de iniciar a configuração, é importante entender quais eventos são relevantes para sua organização e metas de segurança. Considere as melhores práticas de segurança e os requisitos de conformidade aplicáveis.

- Configuração do registro de eventos: O Windows Server oferece diferentes níveis de detalhes para registros de eventos. Determine o nível adequado de detalhamento para os eventos que você deseja registrar. Você pode configurar isso nas propriedades do Log de Eventos do Windows.

- Filtragem de eventos: Para evitar registros excessivos e reduzir o ruído, é possível aplicar filtros aos eventos coletados. Filtre os eventos com base em critérios relevantes, como ID do evento, origem ou tipo de evento.

- Configuração de armazenamento e retenção: Defina o tamanho máximo dos logs de eventos e a política de retenção adequada para sua organização. Isso ajudará a gerenciar o espaço em disco e a garantir que os registros sejam mantidos pelo período necessário para fins de conformidade e investigação.

- Monitoramento contínuo: Após configurar a coleta de eventos, é fundamental monitorar regularmente os logs para detectar atividades suspeitas. Utilize ferramentas de monitoramento e correlação de eventos para automatizar essa tarefa e agilizar a análise.

A Importância da Coleta de Eventos para o Microsoft Defender for Identity

A coleta de eventos desempenha um papel crucial na detecção de atividades maliciosas e na identificação de possíveis ameaças ao ambiente. No caso do Microsoft Defender for Identity, a coleta precisa de eventos específicos é fundamental para aprimorar suas detecções e fornecer informações adicionais sobre a autoria de ações específicas. Por exemplo, eventos relacionados a logons NTLM, modificações em grupos de segurança e outros eventos semelhantes são cruciais para a análise de comportamento e a identificação de atividades suspeitas.

Configurando a Coleta de Eventos para o Microsoft Defender for Identity

Para garantir que os eventos corretos sejam auditados e incluídos no log de eventos do Windows, é necessário configurar com precisão as políticas de auditoria avançada nos controladores de domínio. Configurações incorretas podem resultar na ausência de eventos importantes no registro de eventos, comprometendo a cobertura e a eficácia do Microsoft Defender for Identity. Aqui estão alguns pontos-chave a serem considerados:

Identificação de eventos relevantes

É fundamental identificar os eventos específicos que são relevantes para aprimorar as detecções do Microsoft Defender for Identity. Por exemplo, é importante configurar a auditoria de eventos relacionados a logons NTLM, modificações de grupo de segurança e outras atividades-chave.

- Políticas de auditoria avançada

As configurações adequadas das políticas de auditoria avançada nos controladores de domínio são essenciais para garantir que os eventos relevantes sejam registrados corretamente no log de eventos do Windows. É necessário revisar e ajustar as configurações de política de acordo com os requisitos de detecção e conformidade da organização.

- Monitoramento e análise contínuos

Uma vez configurada a coleta de eventos, é crucial estabelecer um processo de monitoramento e análise contínuos dos registros de eventos. Isso permitirá a detecção precoce de atividades maliciosas e a resposta rápida a incidentes de segurança.

Exemplos de Ataques Identificados por meio da Coleta de Eventos

A configuração adequada da coleta de eventos pode ajudar a identificar diversos ataques cibernéticos. Abaixo estão alguns exemplos:

- Ataques de força bruta a logins NTLM: Ao auditar eventos de logon NTLM, é possível detectar tentativas de acesso não autorizadas por meio de ataques de força bruta, nos quais os invasores tentam adivinhar senhas por meio de tentativas repetidas de autenticação.

- Modificações suspeitas em grupos de segurança: Ao registrar eventos relacionados a modificações em grupos de segurança, é possível identificar alterações não autorizadas nos privilégios de usuários ou grupos, como adição ou remoção de usuários privilegiados.

- Ataques de roubo de credenciais: Através da coleta de eventos, é possível identificar atividades suspeitas, como tentativas de autenticação com credenciais inválidas ou tentativas de acesso a recursos restritos sem autorização.

Configurar políticas de auditoria

- Efetue login no servidor como Administrador de Domínio .

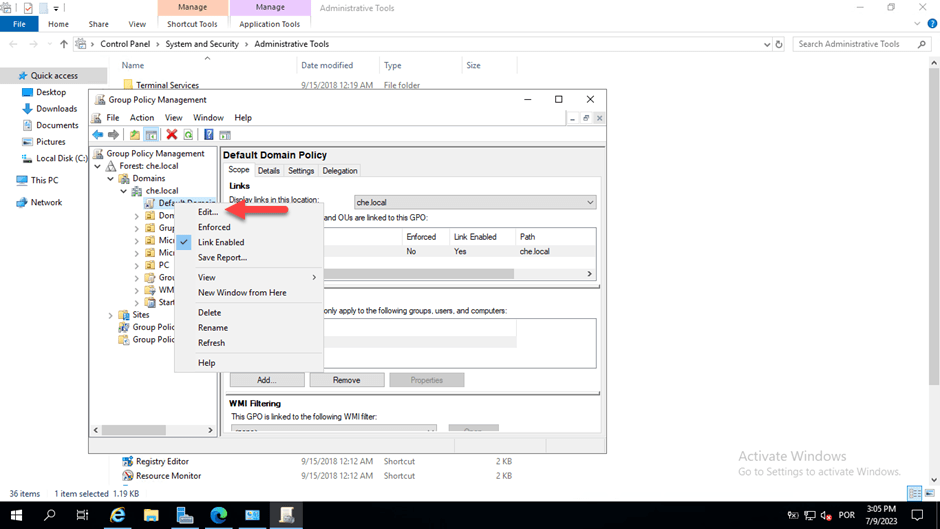

- Abra o Editor de Gerenciamento de Diretiva de Grupo em Gerenciador do Servidor > Ferramentas > Gerenciamento de Diretiva de Grupo .

- Expanda Domain Controllers Organizational Units , clique com o botão direito do mouse em Default Domain Controllers Policy e selecione Edit .

Na janela que se abre, vá para Configuração do computador > Políticas > Configurações do Windows > Configurações de segurança e, dependendo da política que deseja habilitar, faça o seguinte:

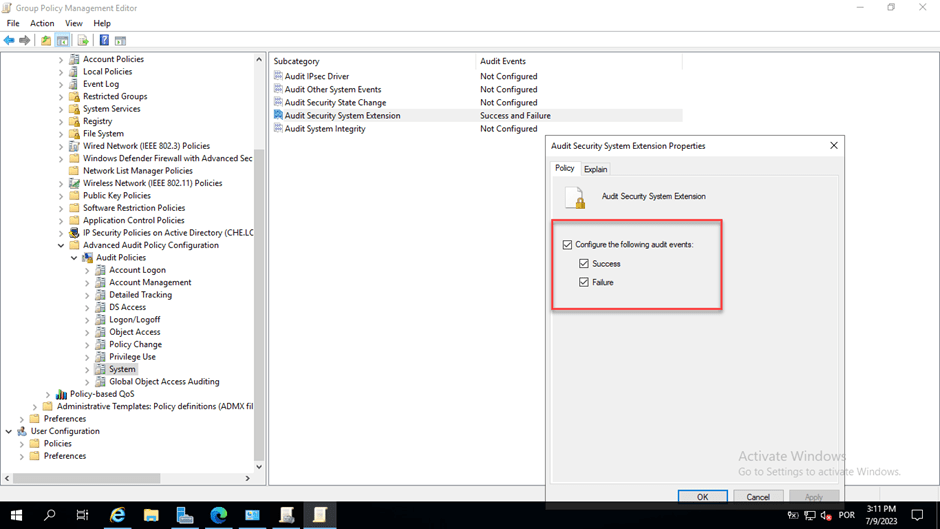

Para configuração de política de auditoria avançada

- Vá para Configuração de política de auditoria avançada > Políticas de auditoria .

Em Políticas de auditoria , edite cada uma das políticas a seguir e selecione Configurar os seguintes eventos de auditoria para eventos de sucesso e falha .

| política de auditoria | Subcategoria | Aciona IDs de evento |

| Conta de logon | Validação de credencial de auditoria | 4776 |

| Gerenciamento de contas | Auditoria de gerenciamento de contas de computador | 4741, 4743 |

| Gerenciamento de contas | Gestão do Grupo de Distribuição de Auditoria | 4753, 4763 |

| Gerenciamento de contas | Auditoria de gerenciamento de grupo de segurança | 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 |

| Gerenciamento de contas | Auditoria de gerenciamento de conta de usuário | 4726 |

| Acesso DS | Auditoria de acesso ao serviço de diretório | 4662 |

| Acesso DS | Auditoria de alterações no serviço de diretório | 5136 |

| Sistema | Extensão do Sistema de Segurança de Auditoria | 7045 |

Por exemplo, para configurar Audit Security System Extension , em System , clique duas vezes em Audit Security System Extension e selecione Configurar os seguintes eventos de auditoria para eventos de sucesso e falha .

- Em um prompt de comando elevado, digite

gpupdate. - Após a aplicação via GPO, os novos eventos ficam visíveis no Visualizador de Eventos, em Logs do Windows -> Segurança .

Com isso podemos habilitar a Auditoria de diversos itens em nosso ambiente, em nossa próxima postagem vamos explorar a auditoria de um item muito sensível, como identificar em logs ataque do tipo PTH, Pass The Hash.

Ao utilizar o Microsoft Defender for Identity, a identificação do evento 8004 é um importante indicador de um possível ataque conhecido como “Pass-the-Hash” (PTH). Nesse tipo de ataque, um invasor obtém as credenciais de um usuário em um sistema comprometido e, em seguida, utiliza essas credenciais para acessar outros sistemas na rede sem a necessidade de conhecer a senha real do usuário.

Aguardo vocês na próxima!