O VirusTotal é um serviço amplamente reconhecido na área de cibersegurança, notável por possibilitar o rastreamento de vários Indicadores de Comprometimento (IoCs), tais como hashes de arquivos, endereços IP, domínios ou URLs, por meio de consultas simples.

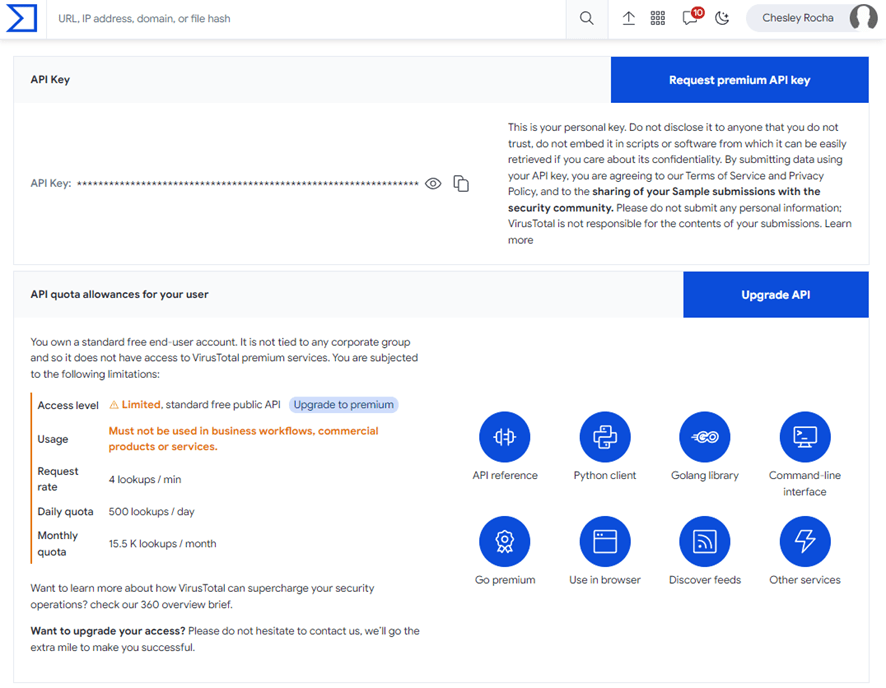

O VirusTotal oferece uma modalidade de assinatura gratuita com limites definidos para consultas, com o intuito de prevenir o uso indevido por bots ou sistemas de terceiros. A seguir, apresentamos os detalhes, observando que mesmo em contas gratuitas, é disponibilizada uma chave de API para uso.

Abaixo mostro no print os dados que temos disponíveis na API gratuita do site Virus Total

Integrando o Virus Total com o Sentinel

Essa integração permite que o Azure Sentinel consuma dados diretamente do VirusTotal, agregando informações sobre arquivos suspeitos, endereços IP maliciosos, e outras ameaças identificadas. Isso enriquece os dados disponíveis no Sentinel, melhorando a capacidade de detecção de ameaças e facilitando análises mais precisas.

Além disso, ao combinar a inteligência de ameaças do VirusTotal com os recursos avançados do Azure Sentinel, ganhamos a capacidade de correlacionar eventos e detectar padrões que poderiam passar despercebidos de forma isolada. A resposta a incidentes torna-se mais eficaz, permitindo uma ação rápida e precisa diante de potenciais ameaças.

Vá para content Hub, pesquise por VirusTotal

Ao Localizar clique em Instalar

Ao implantar a solução, você será apresentado à tela de informações à esquerda, que contém 9 playbooks destinados a coletar dados de incidentes, alertas, domínios ou arquivos. Esses playbooks têm a finalidade de extrair e correlacionar dados do Azure Sentinel com o VirusTotal, enriquecendo a análise de ameaças.

O próximo passo envolve navegar até a seção “Automation” e selecionar “Playbook templates”. Aqui, você terá a oportunidade de instalar os playbooks relevantes para integração com o VirusTotal. Para facilitar o processo, é possível utilizar o filtro digitando a palavra-chave “virus total” e, em seguida, clicar em “Create Template” para abrir a janela de instalação do playbook em seu ambiente.

Playbooks disponíveis

Automações disponiveis

Criando Playbook

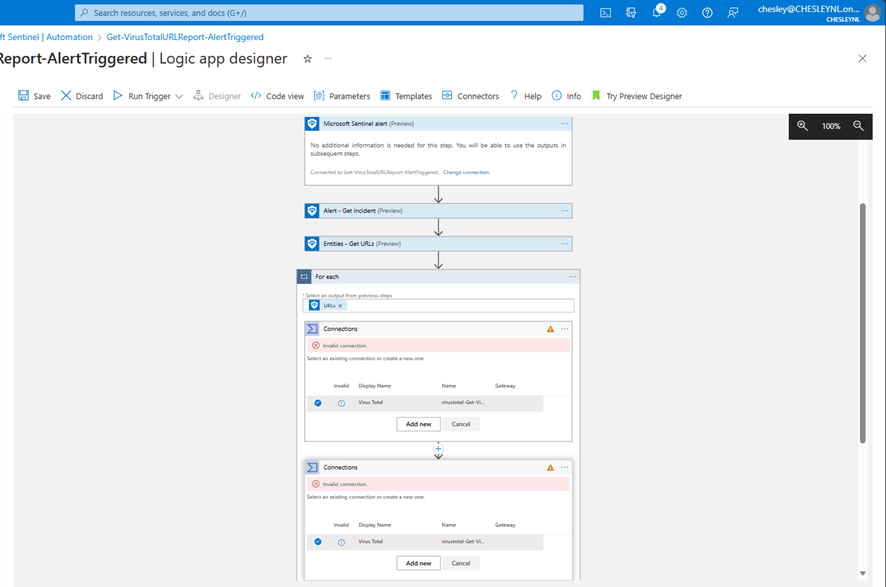

Ao examinar as tarefas e a sequência do Logic Apps, é crucial observar que as conexões do VirusTotal e do Log Analytics podem apresentar um ícone de aviso, indicando possíveis problemas de configuração. Além disso, o botão “Salvar” pode ficar inativo até que essas conexões sejam devidamente corrigidas.

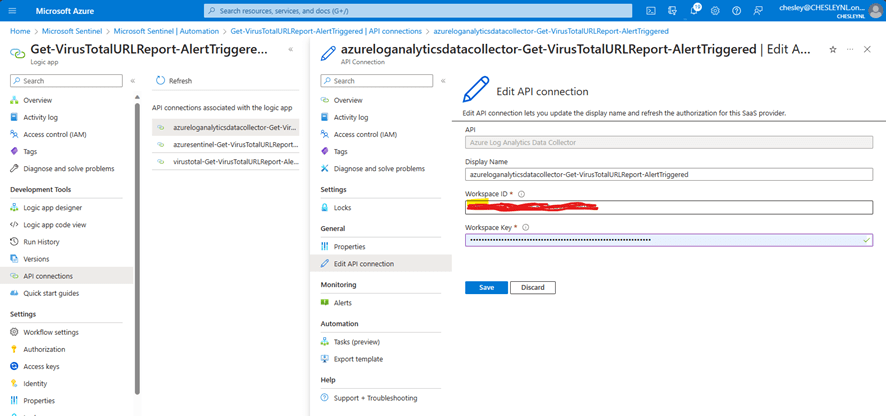

Para resolver essa questão, é necessário realizar uma configuração inicial. Isso envolve acessar a seção “API Connections” e fornecer os dados necessários para as conexões do VirusTotal e do Log Analytics. Esse procedimento é essencial para garantir a integridade das conexões e assegurar o pleno funcionamento das tarefas relacionadas à segurança cibernética.

A seguir, apresentamos um exemplo específico para configurar a conexão com o VirusTotal, destacando a importância de fornecer informações precisas para garantir uma integração eficaz e segura entre os serviços.

Após criar o Playbook pode se observar dois campos de atenção nas configurações

Para resolver isso basta configurar a API Connections, informando os dados do Virus Total e também do log Analytics

Uma vez concluída a configuração inicial, ao abrir todas as tarefas e especificar as conexões necessárias, você estará apto a salvar o Logic Apps. Após essa etapa, você notará que o aplicativo será exibido na aba “Active Playbooks”. Esse processo é vital para assegurar a integração eficiente entre os serviços, proporcionando uma execução eficaz das tarefas planejadas no contexto da segurança cibernética.

Agora que a solução foi importada e os playbooks desejados foram criados, o próximo passo consiste na criação da regra para orquestrar a execução desses playbooks, conhecida como Automation Rule.

Para realizar essa configuração, navegue até o botão “Create” e selecione “Automation Rule”. Nesse contexto, é fundamental especificar o nome da regra e o acionador (trigger). O acionador pode ser associado a um incidente recém-criado, modificado ou a um novo alerta.

Ao escolher o tipo de acionador desejado, utilize a ação “Run Playbook” para selecionar um dos playbooks criados anteriormente.

Conclusão

Ao integrar diversos serviços e consolidar IoCs (Indicadores de Comprometimento) provenientes de fontes diversas, elevamos significativamente a robustez e a profundidade de nossas análises de incidentes. Essa abordagem estratégica é fundamental para fortalecer a postura de segurança cibernética, permitindo uma visão mais abrangente do cenário de ameaças.

A interoperabilidade entre serviços, como a integração do VirusTotal com o Azure Sentinel, amplia as capacidades de detecção e resposta a incidentes. Essa sinergia de dados enriquece as informações disponíveis no ambiente do Sentinel, proporcionando uma compreensão mais detalhada e precisa das ameaças em potencial.

Ao consolidar IoCs de várias fontes, como logs de eventos do Azure Sentinel, dados do VirusTotal e outras fontes relevantes, criamos uma abordagem holística na identificação de padrões suspeitos e comportamentos anômalos. Isso não apenas melhora a capacidade de resposta a incidentes, mas também permite a aplicação de estratégias proativas de mitigação.

Além disso, ao estabelecer regras de automação, como as Automation Rules, para orquestrar a execução de playbooks em resposta a eventos específicos, a eficácia na gestão de incidentes é aprimorada. Essas regras permitem uma resposta automatizada, rápida e precisa diante de ameaças identificadas, contribuindo para a segurança contínua do ambiente.

Concluindo, a integração estratégica de serviços e a consolidação de IoCs são pilares fundamentais para aprimorar a resiliência cibernética. Ao adotar essa abordagem, os profissionais de segurança capacitam-se a enfrentar desafios emergentes, fortalecendo as defesas contra ameaças cada vez mais sofisticadas no cenário atual de segurança digital.